Empfohlenes Webinar: Vorstellung von Parasoft C/C++test CT für kontinuierliche Tests und Compliance-Exzellenz | Zum Video

PCI DSS

PCI DSS-Konformität mit Parasoft

Was ist PCI DSS-Konformität?

Branchenstandard für die Datensicherheit der Zahlungskarten (PCI DSS)

PCI DSS wurde entwickelt, um die Sicherheit von Kredit-, Debit- und Geldkartentransaktionen zu erhöhen und Karteninhaberdaten vor Missbrauch ihrer persönlichen Daten zu schützen. Es handelt sich um ein umsetzbares Codierungsframework, das für die Entwicklung eines robusten Datensicherheitsprozesses für Zahlungskarten erforderlich ist. Dazu gehören die Verhinderung, Erkennung und angemessene Reaktion auf Kartensicherheitsvorfälle und Datenschutzbedrohungen. PCI DSS besteht aus 12 Anforderungen, die für die sichere Verwendung von Kreditkarteninformationen unerlässlich sind, und Anforderung 6 konzentriert sich auf die Behebung häufiger Codierungsschwachstellen in Softwareentwicklungsprozessen.

Durchsetzen der PCI-DSS-Konformität mit der statischen Analyse

Statische Analyselösungen von Parasoft bieten mehr Unterstützung für Anforderung 6 als jedes andere Quellcode-Analysetool und helfen Teams dabei, DevSecOps in Übereinstimmung mit PCI-Standards zu erreichen, indem sie die Sicherheit von Beginn der Entwicklung an durchsetzen, mit einem umfassenden Satz statischer Analyseprüfer, die dabei helfen, Sicherheitsschwächen zu finden und durchzusetzen sichere Software-Engineering-Standards, um Ihre Anwendung zu härten.

Wie Parasoft zur Erreichung der PCI-DSS-Konformität beiträgt

Parasoft-Benutzer können die statischen Code-Analyseprodukte von Parasoft für nutzen Javac und .NET um die Kosten für die Erreichung der PCI-DSS-Konformität zu senken und Zeit und Mühe zu sparen. Der Schutz von Karteninhaberdaten war noch nie so schnell.

Sofort einsatzbereite statische Analysekonfigurationen für PCI DSS

Im Gegensatz zu anderen Anbietern statischer Analysen in der Branche bietet Parasoft sofort einsatzbereite Richtlinien- / Testkonfigurationen, die vollständig konfigurierbar sind und über die IDE und den CI / CD-Prozess ausgeführt werden können, um Schwachstellen früher in der Software schnell zu lokalisieren Entwicklungsprozess.

PCI DSS Anleitung und Schulung

Parasoft geht über andere statische Analysesysteme hinaus und unterstützt die PCI-DSS-Konformität. Parasoft-Benutzer erhalten direkt in der IDE des Entwicklers Anleitungen zum Beheben der Sicherheitsanfälligkeiten mit unterstützter Dokumentation und Schulungsmaterial zum Erreichen der PCI-Datensicherheitsstandards.

PCI DSS-Konformitätsstatus

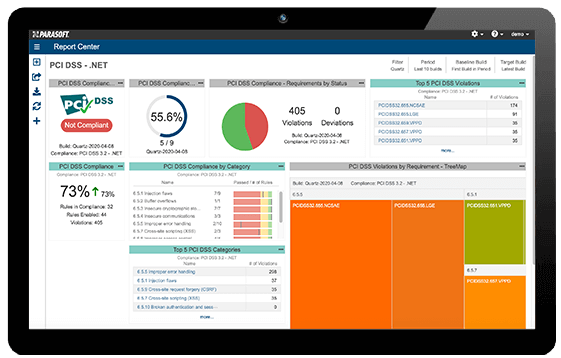

Für das Management, die Berichterstellung, die Prüfung und das kontinuierliche Feedback an das gesamte Team bietet das beispiellose Echtzeit-Feedback von Parasoft den Benutzern einen kontinuierlichen Überblick über den PCI DSS-Konformitätsstatus, indem interaktive Compliance-Dashboards, Widgets und Berichte bereitgestellt werden, die über das PCI DSS-Risikobewertungs-Framework verfügen direkt im Dashboard selbst implementiert.

Verbessern Sie Ihre Softwaretests mit Parasoft-Lösungen.