Seien Sie am 30. April dabei: Vorstellung von Parasoft C/C++test CT für kontinuierliche Tests und Compliance-Exzellenz | Registrierung

OWASP

OWASP-Konformität

OWASP-Compliance ist entscheidend für die Aufrechterhaltung sicherer Software in der heutigen digitalen Landschaft. Zuletzt aktualisiert im Jahr 2021, enthält die OWASP Top 10-Liste jetzt mehr kuratierte Kategorien, die viele verschiedene Arten von Sicherheitslücken für alle Arten von Code und Webanwendungen abdecken.

Was ist OWASP?

Die gemeinnützige Gruppe Open Web Application Security Project® (OWASP) versucht, die Softwaresicherheit zu verbessern. Entwicklungsteams auf der ganzen Welt und in allen Branchen wenden sich an die OWASP Foundation, um Tools, Ressourcen und Schulungen zum Schutz ihrer Webanwendungen vor Cyberangriffen zu erhalten. Projekte mit Community-getriebenen Initiativen stehen jedem zur Teilnahme offen.

Was sind die OWASP Top 10 2021?

OWASP veröffentlicht in regelmäßigen Abständen eine Liste der dringendsten Probleme für die Entwicklergemeinschaft insgesamt. Diese Probleme wirken sich auf die Gesamtsicherheit von Projekten aus, und die Liste beleuchtet die größten Bedrohungen.

Die 2021 OWASP Top 10 führt einige neue Probleme ein und ordnet frühere Einträge in ihre neuen Kategorien ein. Basierend auf einer Vielzahl von Quellen, darunter Entwickler-Feedback, Ratschläge von Sicherheitsanbietern, Bug Bounties und Community-Beiträge, hat OWASP seine neueste Top-10-Liste erstellt, wobei Nr. 1 das häufigste und bedrohlichste Problem ist. Nach Schweregrad und Häufigkeit geordnet, repräsentiert jedes Element mehrere Common Weakness Enumerations (CWEs).

Die OWASP Top 10 hilft Teams, sich auf die kritischsten und wahrscheinlichsten Probleme zu konzentrieren, bevor sie sich anderen Problemen zuwenden.

Alle diese potenziellen Schwachstellen stellen eine erhebliche Bedrohung für jedes Entwicklungsteam dar, aber denken Sie daran, dass dies keine vollständige Liste aller Fehler ist, die während der Entwicklung schief gehen können. Die Top 10 sind zwar keine umfassende Strategie oder die einzige Methode zum Identifizieren von Schwachstellen, aber sie sind ein hervorragender Einstieg.

Der beste Weg, die Top 10 zu nutzen, besteht darin, Ihre Entwickler zu schulen, damit sie sicheren Code erstellen. Verwenden Sie es außerdem für Validierungstests, um zu überprüfen, ob Entwickler wirklich sicheren Code geschrieben haben, und fangen Sie, wenn dies nicht der Fall ist.

Mit der zunehmenden Entwicklung von APIs hat OWASP auch ein spezielles Projekt, das sich ausschließlich auf die API-Sicherheit und ihre Top Ten in Bezug auf Schwachstellen konzentriert. Der OWASP API-Sicherheit Top 10 wurde im Jahr 2019 eingeführt.

Durchsetzung der OWASP-Konformität mit der statischen Analyse

Die statischen Analyselösungen von Parasoft bieten mehr Unterstützung für OWASP als jedes andere Codeanalysetool. Dies hilft Softwareteams, DevSecOps zu erreichen, indem die Sicherheit von Beginn der Entwicklung an durchgesetzt wird.

Erhalten Sie Echtzeit-Feedback

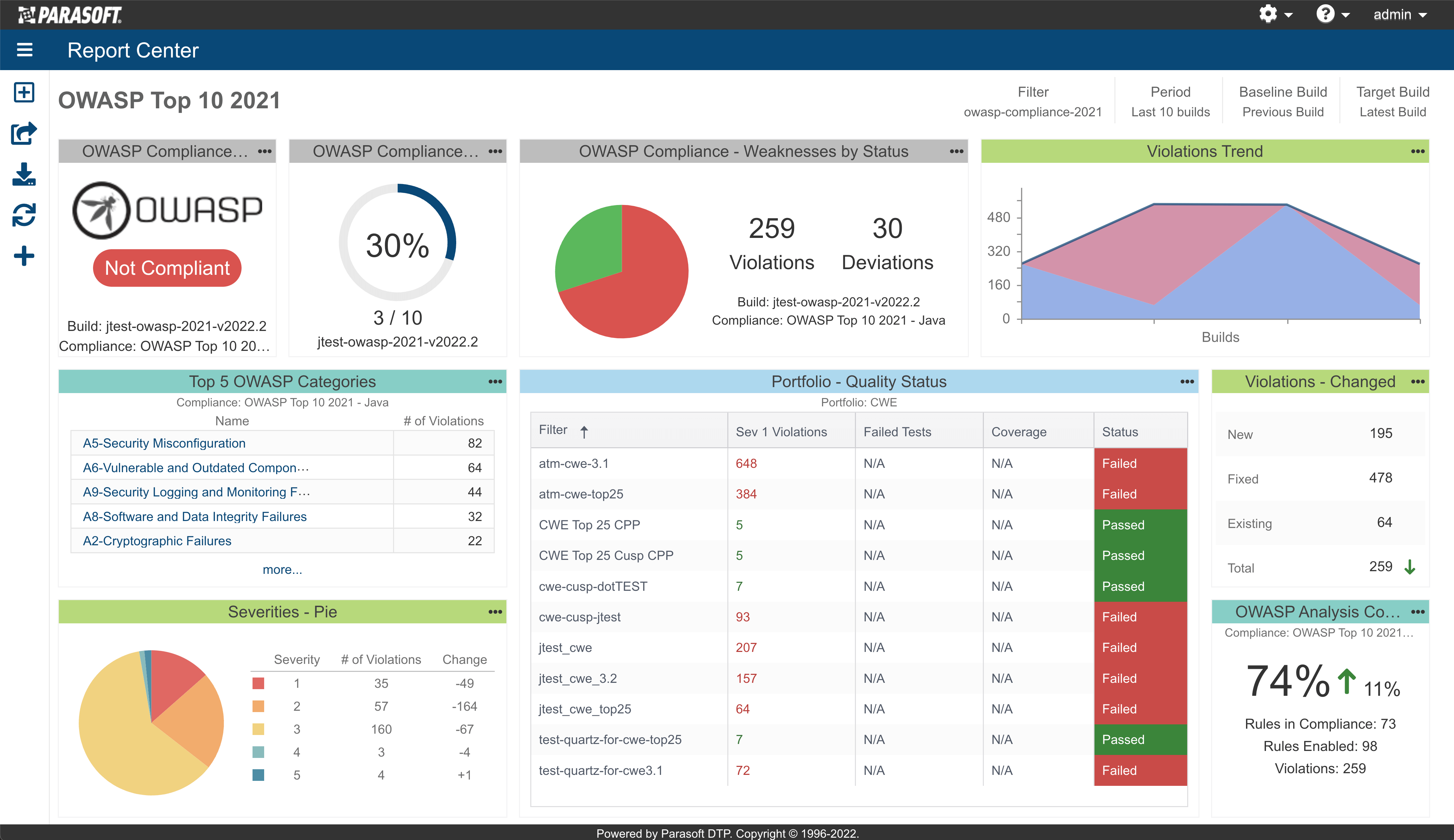

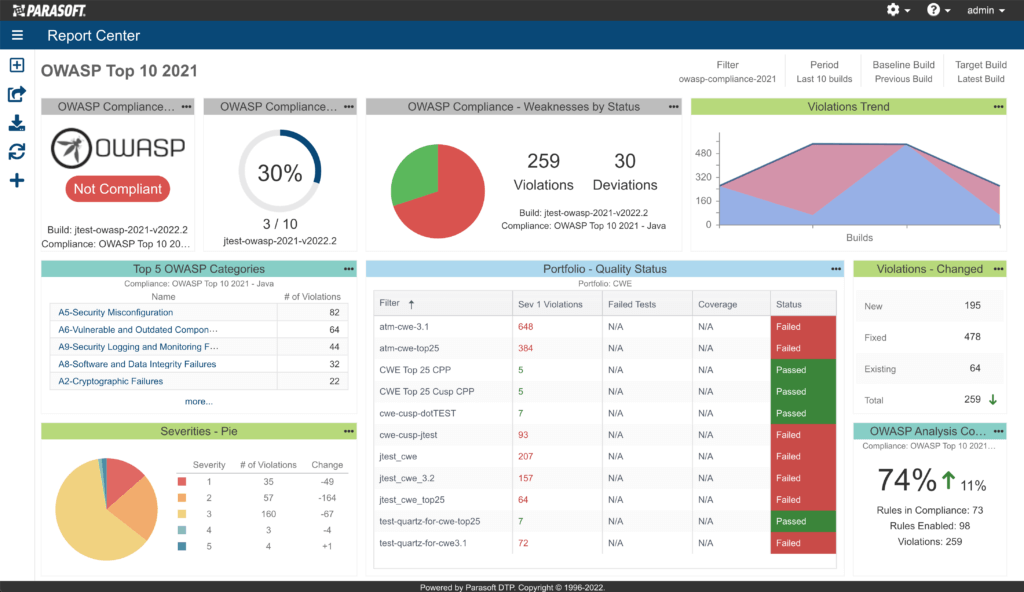

Parasoft bietet ein einzigartiges Echtzeit-Feedback, das den Benutzern einen kontinuierlichen Überblick über die Einhaltung von OWASP gibt. Unsere interaktive Compliance-Quelle umfasst Dashboards, Widgets und Berichte, die die Ausnutzbarkeit, die Verbreitung im Feld, die Erkennbarkeit und die Auswirkungen von Fehlern mit KI-unterstützter Automatisierung umfassen, um Benutzern bei der Priorisierung und Minimierung der manuellen Sichtung zu helfen.

Wie Parasoft zur Erreichung der OWASP-Konformität beiträgt

Die umfassende Unterstützung von Parasoft für OWASP hilft Benutzern, DevSecOps zu erreichen, indem sicherheitsorientierte Entwicklungspraktiken von Beginn der Projektentwicklung an durchgesetzt werden. Mit der Parasoft-Lösung erhalten Sie:

- Vorkonfigurierte Richtlinien-/Testkonfigurationen, die vollständig konfigurierbar sind.

- Standardnative Berichterstattung basierend auf OWASP- oder CWE-ID-Nummern.

- Ausführung innerhalb der IDE und über den CI / CD-Prozess, um die Sicherheitsanfälligkeit früher im SDLC schnell zu lokalisieren.

- Unterstützung bei der Behebung, um Bedrohungsvektoren besser zu identifizieren und zu eliminieren.

- Anleitung zum Beheben von Schwachstellen mit unterstützter Dokumentation und Schulungsinhalten.

- Interaktive Berichte und anpassbare Dashboards, die verschiedene Ansichten der Compliance-Status-Ergebnisse bieten, indem sie vom Standard definierte Formulierungen und Kategorisierungen verwenden, um den Projektstatus, offene Sicherheitsprobleme, Trends im Laufe der Zeit und mehr leicht zu verstehen.

Bauen Sie Sicherheit in Ihre DevOps-Strategie ein

Erfahren Sie, wie Sie Sicherheitsrisiken reduzieren und die Entwicklung beschleunigen, Kosten senken und die Qualität Ihrer Software steigern können.

Herunterladen

Verbessern Sie Ihre Softwaretests mit Parasoft-Lösungen.