Seien Sie am 30. April dabei: Vorstellung von Parasoft C/C++test CT für kontinuierliche Tests und Compliance-Exzellenz | Registrierung

API-Sicherheitstests: API-Sicherheitsrisiken identifizieren

API security testing helps mitigate security issues for web applications, IoT devices, and other endpoints. Teams can use API security testing to understand complex API behaviors and interactions to identify vulnerabilities that could expose sensitive data.

API-Sicherheitstests

Was sind API-Sicherheitstests?

API-Sicherheitstests sind der Prozess der Verwendung dynamischer Anwendungssicherheitstests (DAST) und Verb-Fuzzing-Techniken, um Sicherheitsfehlkonfigurationen und Schwachstellen in einer Anwendungsprogrammierschnittstelle (API) zu identifizieren. Ziel ist es, sicherzustellen, dass APIs die Unternehmensrichtlinien und Best Practices einhalten.

In der heutigen Welt sind APIs der zentrale Bestandteil vieler Anwendungen, die das Internet antreiben, und spielen eine Schlüsselrolle bei der Bereitstellung von Funktionalität, Geschäftsfunktionen und Diensten.

API-Sicherheitstests helfen dabei, festzustellen, wo eine API von veröffentlichten API-Spezifikationen abweicht. Reagiert der API-Endpunkt beispielsweise auf die richtigen HTTP-Anforderungen? Dies hilft, die Korrektheit von APIs zu validieren und Diskrepanzen in veröffentlichten API-Spezifikationen zu identifizieren.

Sicherzustellen, dass APIs veröffentlichten Spezifikationen entsprechen und vor böswilligen Eingaben und Angriffen geschützt sind, ist entscheidend, um die allgemeinen Sicherheitsrisiken einer Organisation zu reduzieren. Natürlich konzentrieren sich API-Sicherheitstests stark auf die Beseitigung von API-Schwachstellen, um die allgemeine Anwendungssicherheit zu verbessern, bevor APIs in Produktionsumgebungen bereitgestellt werden.

Lass uns mehr erfahren über API Best Practices, Herausforderungenund Schlüsselfunktionen von API-Sicherheitstests. Automatisieren Sie Ihre Anwendungssicherheit und API-Sicherheitstests mit Parasoft SOAtest, um Schwachstellen zu erkennen und zu verhindern, die zu Cybersicherheitsverletzungen führen können.

Möchten Sie einen neuen Ansatz für umfassende API-Sicherheitstests entdecken? Sehen Sie sich unseren wertvollen Ratgeber an.

Vorteile von API-Sicherheitstests

Sicherheitstests für APIs oder Anwendungsprogrammierschnittstellen funktionieren am besten, wenn Tester Sicherheit als Teil von QA-Funktionstests einbeziehen. Tester können manuelle Tests und automatisierte Tests durchführen, um Best Practices für die Sicherheit durchzusetzen, z. B. Zugriffskontrolle mit ordnungsgemäßer Authentifizierung und Autorisierung, die alle APIs einhalten müssen, um Sicherheitsscans zu bestehen.

Tester können die folgenden Vorteile in der API-Sicherheitstestlösung von Parasoft realisieren.

- Identifizieren Sie fehlende API-Service-Methodenkonfigurationen.

- Sicherheitskonformität und Berichtsanalysen, die in Echtzeit auf Bedrohungen im Zusammenhang mit Ihren APIs aufmerksam machen.

- OWASP API Security Top 10-Abdeckung, um Testern das Verständnis zu erleichtern Sicherheitsrisiken und Bedrohungen für APIs.

- Identifizieren und erkennen Sie Software-Sicherheitsprobleme in APIs proaktiv, bevor sie in Produktionsumgebungen bereitgestellt werden.

- Verlagern Sie API-Sicherheitstests in funktionale Tests, um die Kosten zu reduzieren, die mit der Suche nach API-Sicherheitsproblemen später im Testprozess verbunden sind.

- QA-Teams können Sicherheitstests durchführen, ohne Sicherheitsexperten zu sein.

- Unterstützung für mehrere OpenAPI-Formate wie XML, JSON und YAML.

Automatisieren Sie API-Sicherheitstests in der DevSecOps-Pipeline für kontinuierliches Feedback zu API-Sicherheitsproblemen. Diese Vorteile helfen Testteams, ihre DevOps-Testbemühungen zu verbessern und die Sichtbarkeit von Bedrohungen zu erhöhen, die sich auf ihre APIs auswirken. Das Erkennen dieser Vorteile gibt Unternehmen das Vertrauen, das sie für die Bereitstellung von API-Diensten zur Unterstützung des Geschäftsbetriebs benötigen.

Arten von API-Sicherheitstests

Die Nutzung von SAST und DAST als Teil von API-Sicherheitstests ist die effektivste Methode, um auf Sicherheitsprobleme zu testen.

SAST kann verwendet werden, um Codierungsprobleme zu erkennen, die potenzielle API-Schwachstellen darstellen. Die Verwendung von SAST kann Entwicklern helfen, die Codequalität und Sicherheit für APIs zu verbessern und sicherzustellen, dass Dinge wie die ordnungsgemäße Authentifizierung und Autorisierung korrekt im Code implementiert werden, um APIs zu stärken.

DAST kann verwendet werden, um Sicherheitstests für Ihre aktiven API-Ressourcen durchzuführen, indem ein aktiver Test ausgeführt wird, der reale Angriffe simuliert, um potenzielle Schwachstellen zu finden. Dazu gehört die Validierung von Authentifizierungs- und Autorisierungskontrollen, die korrekt implementiert sind, um APIs zu schützen.

Während traditionelle DAST-Tools Schwierigkeiten haben, das API-Verhalten zu verstehen, Parasofts SOAtest + Die DAST-Integration kann vorhandene API-Testszenarien nutzen, um Sicherheitstests als Teil von Funktionstests durchzuführen.

Andere Testfunktionen beinhalten, sind aber nicht beschränkt auf die folgenden.

- Funktionsprüfung. Überprüft die API-Funktion anhand bestimmter Situationen, um die erwarteten Ergebnisse sicherzustellen.

- Fuzz-Tests. Automatisiert Tests, die ungültige, fehlerhafte oder unerwartete Eingaben in Software einfügen, um Schwachstellen zu finden.

- Verb-Fuzzing. Eine Teilmenge von Fuzz-Tests, die REST-Endpunkte untersuchen, um zu versuchen, in APIs eingebettete vertrauliche Informationen offenzulegen. Verb-Fuzzing scannt und listet APIs auf, um Schwachstellen und Schwachstellen in HTTP-Diensten zu finden, indem zufällige Eingaben über HTTP-Methoden generiert werden.

Hier sind nur ein paar Probleme, die diese API-Sicherheitstesttechniken Organisationen dabei helfen, sie zu finden. Da sind mehr.

- Massenzuweisung. Ein aktives Datensatzmuster für Webanwendungen kann missbraucht werden, um Benutzern das Ändern von Datenkomponenten zu ermöglichen, auf die sie keinen Zugriff haben sollten, wie beispielsweise Kennwörter, Administratorstatus oder Berechtigungen.

- Einspritzfehler. Benutzer erhalten Zugriff auf den Shell-Befehl, die Backend-Datenbank oder das Betriebssystem. Hacker können diese Sicherheitsanfälligkeit nutzen, um Daten zu ändern, zu lesen oder zu löschen.

Best Practices für API-Sicherheitstests

Die Sichtbarkeit Ihrer API-Assets ist ein guter Ausgangspunkt, um eingehende API-Sicherheitstests durchzuführen. So hilft die API-Sicherheitstestlösung von Parasoft Unternehmen.

Entdecken

Effektive und umfassende API-Sicherheitstests beginnen mit der Erkennung, um potenzielle Sicherheitsfehler, Fehlkonfigurationen und anomales Verhalten in Ihren APIs zu finden. Diese Probleme werden zu blinden Flecken, die APIs Angriffen aussetzen könnten. Die Erkennung ist wichtig, damit Unternehmen Sicherheitsprobleme frühzeitig in ihrem SDLC erkennen und beheben können.

Verstehen

Verwenden Sie Ihre API-Berichtsergebnisse, um Ihre APIs hinsichtlich ihres Werts für Ihr Unternehmen zu verstehen. Verwenden Sie Ihre API-Abdeckungsdaten, um sicherzustellen, dass alle API-Dienste angemessen auf Sicherheitslücken getestet werden. Sicherheitstester können diesen Kontext nutzen, um besser zu verstehen, wie sich Sicherheitsbedrohungen auf die Geschäftslogik und das Verhalten der API-Funktionalität auswirken können.

Analysieren

Die Analyse, was sich geändert hat und wie sich diese Änderungen auf Ihre APIs auswirken, ist entscheidend für die Entwicklung der richtigen Sicherheitstests. Unternehmen können potenzielle Angriffsvektoren und Gefährdungen identifizieren, die auf Sicherheitslücken getestet werden müssen. API-Sicherheitstests sollten einen kontinuierlichen Ansatz zur Analyse der Auswirkungen von Änderungen an API-Ressourcen (Authentifizierung, API-Funktionen und -Parameter, Daten) bieten, die Sicherheitstestern helfen, bekannte Probleme in APIs zu lösen, um effektive API-Sicherheitstests zu gewährleisten.

Einführung

Die Einführung von Sicherheitstests und Penetrationstests im Rahmen von Funktionstests ist der ideale Weg, um Sicherheitslücken zu vermeiden und Entwicklungskosten zu sparen. Das Auffinden und Beheben von Sicherheitsproblemen bei Funktionstests mit einem Shift-Left-Ansatz verbessert die Qualität und Sicherheit, die es Unternehmen ermöglicht, ihre APIs mit vollem Vertrauen bereitzustellen und zu implementieren.

Beispiele für API-Sicherheitstests

API-Sicherheitstests wurden entwickelt, um eine breite Palette von Sicherheitsbedrohungen und Schwachstellen zu finden, wie z. B. API-Missbrauch und -Missbrauch, Sicherheitsfehlkonfigurationen, Authentifizierung, Autorisierung, schlechte Protokollierung und andere Probleme im Zusammenhang mit Authentifizierung, Autorisierung und sensiblen Daten.

Diese Arten von Bedrohungen sind in der OWASP-API-Top-10-Liste dokumentiert und dienen als Best Practices zum Schutz und zur Sicherung Ihrer APIs.

Injection-Angriffe sind weithin bekannte Angriffsvektoren, die sich sowohl auf die Sicherheit nativer Webanwendungen als auch auf APIs auswirken. Sie treten auf, wenn feindliche Eingaben in eine API eingegeben werden, z. B. eine SQL-Injection oder eine Befehlsinjektion. Diese Angriffe zielen darauf ab, Privilegien zu erlangen, um Zugriff auf Daten zu erhalten.

Andere Beispiele umfassen so etwas wie einen Test auf Parametermanipulation. Dies ist der Fall, wenn jemand API-Anforderungswerte ändert, um die sicheren Informationen zu umgehen. Die Überprüfung verwandter API-Elemente in einer Web-App oder Website über die Browserkonsole ist ein einfacher Test, um festzustellen, ob eine API sicher ist oder nicht.

Das häufigste Beispiel für einen API-Sicherheitstest könnte Input Fuzzing sein. Bei diesem Test gibt jemand zufällige Informationen in eine API ein, bis etwas Unerwartetes passiert. Dies kann zu Fehlermeldungen oder Totalabstürzen führen und so Schwachstellen in einer Anwendung für Angreifer von außen offenlegen. Es ist wichtig, Fehlermeldungen im Zusammenhang mit APIs zu debuggen und zu beheben, um potenzielle Sicherheitsrisiken zu verstehen und Probleme im Zusammenhang mit APIs zu lösen.

Das Folgende ist eine vollständige Liste von OWASP API Top 10 Sicherheitsbedrohungen und Schwachstellen die Organisationen beim Testen ihrer APIs beachten sollten.

- API1:2019 Autorisierung auf defekter Objektebene

- API2:2019 Defekte Benutzerauthentifizierung

- API3:2019 Übermäßige Datenexposition

- API4:2019 Ressourcenmangel und Ratenbegrenzung

- API5:2019 Unterbrochene Autorisierung auf Funktionsebene

- API6:2019 Massenzuweisung

- API7:2019 Sicherheitsfehlkonfiguration

- API8:2019 Injektion

- API9:2019 Unsachgemäße Vermögensverwaltung

- API10:2019 Unzureichende Protokollierung und Überwachung

Erfahren Sie in unserem gemeinsamen Webinar mit Forrester, wie Sie Anwendungen mit OWASP API Security Top 10 und SAST schützen.

Warum Parasoft?

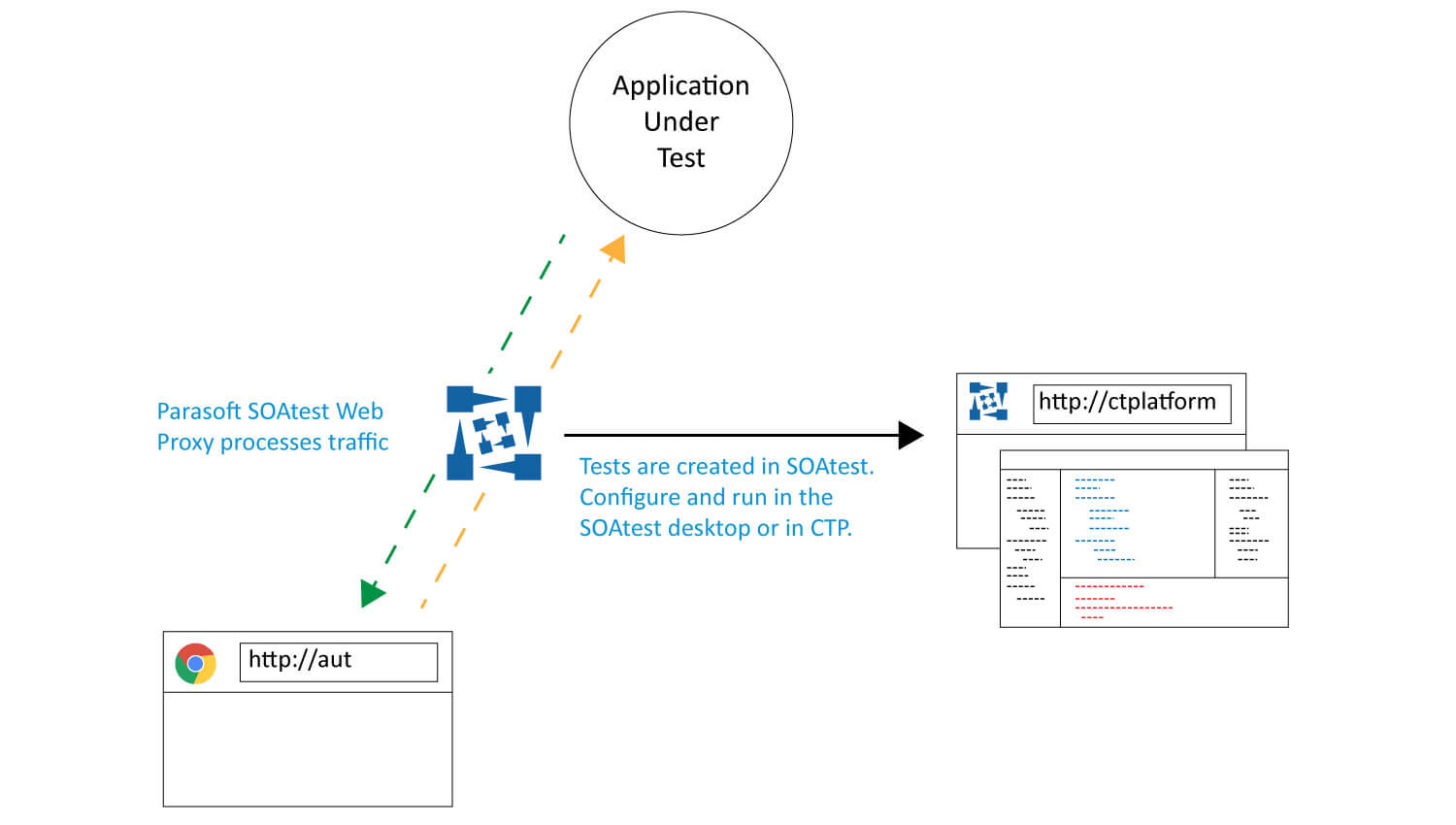

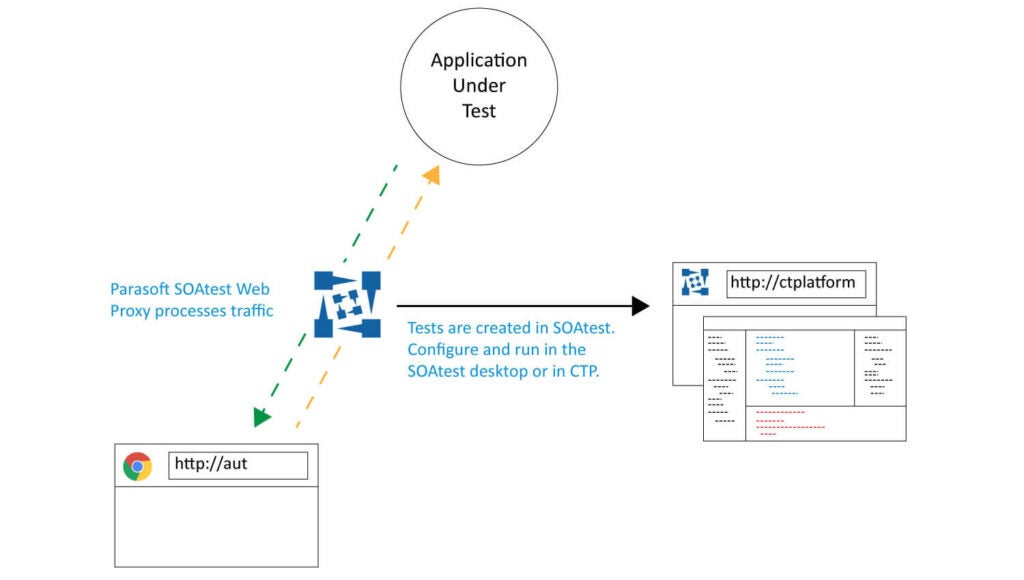

Parasoft wandelt manuelle und automatisierte UI-Tests in automatisierte API-Tests um.

Es gibt viele Möglichkeiten, Ihren Softwareentwicklungs-Workflow zu verbessern und sichere APIs zu gewährleisten. Automatisierung ist eine der wenigen garantierten Maßnahmen, die Rendite bringen.

Ob es sich um eine CI/CD-Pipeline-Implementierung, die Aktualisierung von Best Practices für API-Sicherheitstests oder die Reaktion auf OWASP-API-Top-10-Änderungen handelt, Parasoft-Tools bieten Agilität, Konsistenz und Vielseitigkeit.

Häufig gestellte Fragen

Verbessern Sie Ihre Softwaretests mit Parasoft-Lösungen.