Seien Sie am 30. April dabei: Vorstellung von Parasoft C/C++test CT für kontinuierliche Tests und Compliance-Exzellenz | Registrierung

Anwendungssicherheitstests – Sicherheitstests leicht gemacht

Vereinfachen Sie das Testen der Anwendungssicherheit in Entwicklungsworkflows mit drei einfachen Strategien. Mach es früh. Mach es oft. Bereitstellen und zuverlässig liefern.

Testen der Anwendungssicherheit

Was sind Anwendungssicherheitstests?

Application Security Testing (AST) beinhaltet die Nutzung verschiedener Testtechniken, um die Qualität und Sicherheit von Softwareanwendungen zu verbessern, indem Schwachstellen und Schwachstellen in allen Phasen des Softwareentwicklungsprozesses identifiziert, behoben und schließlich verhindert werden.

Dies ist eine bewährte Methode, um Cyberangriffe zu verhindern. Angriffe auf die Anwendungssicherheit sind die häufigste Form externer Angriffe. Aus diesem Grund ist die Verbesserung der Anwendungssicherheit eine der wichtigsten Prioritäten und Anliegen von Sicherheitsentscheidern.

Der Prozess zum Identifizieren und Beheben von Anwendungsschwachstellen funktioniert am besten, wenn er näher am Entwickler ist und als Teil von Funktionstests integriert werden kann. Parasoft AST-Tools erweitern automatisierte Anwendungssicherheitstests im gesamten SDLC, um Sicherheits- und Qualitätsprobleme aufzudecken, die Sicherheitsrisiken in Ihren Softwareanwendungen aufdecken könnten. Dies erhöht die Zusammenarbeit in DevSecOps und bietet Ihnen eine effektive Möglichkeit, Sicherheitsrisiken sicherer zu erkennen und zu verwalten.

Dazu gehören statische Anwendungssicherheitstests (SAST), Penetrationstests, die Verwendung verschiedener Testtools und mehr. Erfahren Sie mehr über die Arten von Sicherheitslücken, die diese Strategie mindern kann, und über die Tools zur weiteren Verbesserung von Strategien. Diese Seite behandelt auch DAST und IAST.

Interessiert an SAST? Lesen Sie unser Whitepaper darüber, wie Sie es als kontinuierliche End-to-End-Lösung implementieren können, die es Entwicklern ermöglicht, sichere Codierung von Beginn der Entwicklung an zu erzwingen.

Vorteile von Anwendungssicherheitstests

Die Vorteile von AST werden erkannt, wenn die Tests frühzeitig durchgeführt werden und oft einen Einblick in Anwendungssicherheitsrisiken bieten. Moderne Softwareentwicklung verlangt nach Automatisierung, um Softwareanwendungen schnell bereitstellen zu können, ohne Abstriche bei Sicherheit und Qualität zu machen.

Früh testen

Integrieren Sie Sicherheit nahtlos in die täglichen Aktivitäten und Entwicklungspipelines von Entwicklern, um Sicherheitsprobleme in Echtzeit zu beheben.

Das frühzeitige Erkennen von Problemen ermöglicht:

- Beschleunigung der Softwarebereitstellung.

- Reduzierung von Risiken in Softwareanwendungen.

- Reduzierung der Kosten zur Behebung von Problemen.

- Verbesserung des Sicherheitsbewusstseins der Entwickler.

Häufig testen

Die Ausweitung von Anwendungssicherheitstests auf Ihre CI/CD-Pipeline und Toolketten stellt sicher, dass kontinuierliche Tests Risiken in Ihren Softwareanwendungen aufdecken, wenn Codeänderungen vorgenommen werden.

Die Automatisierung dieser Strategien ermöglicht:

- Durchsetzung von Sicherheit und Compliance bei jedem Commit.

- Erhöhte Transparenz in Bezug auf Anwendungssicherheit und Unternehmensrisiken.

- Vereinfachung von Behebungsworkflows und Problemlösung.

- Beschleunigung und Skalierung von Sicherheitstests zur Verbesserung der Erkennung.

Zuversichtlich liefern

Die Strategie „Tu es früh und mache es oft“ bietet die Gewissheit, dass Softwareanwendungen frei von bekannten Anwendungsschwachstellen sind, um Entwicklungsteams zu helfen, Software zuverlässig bereitzustellen und bereitzustellen.

Gesicherte Software-Sicherheit mit hoher Geschwindigkeit bietet:

- Integration von Sicherheits- und Compliance-Phasen in Entwicklungsworkflows.

- Bewertung von Softwareanwendungsrisiken in Echtzeit, um die Entscheidungsfindung zu unterstützen.

- Automatisieren und Kodieren der Sicherheits- und Compliance-Validierung in Toolchains.

- Vereinfachte Fehlerbehebung und Triage, um sich auf die Behebung der wichtigsten Probleme zu konzentrieren.

Arten von Anwendungssicherheitstests

Statische Anwendungssicherheitstests (SAST)

SAST nutzt Statische Analysetechniken um Quellcode, Bytecode und Binärdateien auf Codierungsverletzungen und Softwareschwächen zu analysieren, die Schwachstellen in Software aufdecken.

- Hilft bei der Durchsetzung sicherer Codierungspraktiken (CERT, CWE, OWASP), um Sicherheitslücken zu vermeiden, die häufig zu Cyberangriffen führen.

- Verwendet White-Box-Tests, bei denen Tester nicht kompilierten Code auf Fehler untersuchen.

- Erzwingt bewährte Codierungspraktiken als vorbeugende Maßnahme, die dazu beiträgt, Sicherheit von der Projektkonzeption an zu integrieren.

SAST-Tools bieten Entwicklern Bewusstsein und Feedback über die Auswirkungen ihrer Codierungs- und Refactoring-Aktivitäten auf die Schaffung von Schwachstellen in Software.

Dynamische Anwendungssicherheitstests (DAST)

Im Gegensatz dazu verwendet DAST Black-Box-Tests, bei denen Code ausgeführt und dann auf Schwachstellen untersucht wird.

Diese Tools können oft umfangreichere Überprüfungen durchführen, indem sie ungeschickte Testfälle und unerwartete Vorfälle simulieren.

Interaktive Anwendungssicherheitstests (IAST)

IAST kombiniert sowohl DAST- als auch SAST-Tools, um eine umfassendere Liste von Sicherheitslücken bereitzustellen. Diese Tools überprüfen Software dynamisch während der Laufzeit, arbeiten jedoch auf einem Anwendungsserver. Auf diese Weise können sie kompilierten Code überprüfen.

IAST-Tools eignen sich hervorragend für API-Tests sowie für die Überprüfung von Drittanbieterkomponenten und des Datenflusses.

API-Sicherheitstests

Das Aufdecken von Missbrauch und Missbrauch der API-Funktionalität ist für API-Sicherheitstests von entscheidender Bedeutung. Es umfasst die Verwendung von DAST- und Penetrationstestaktivitäten, um Sicherheitsbedrohungen zu finden, die sensible Daten offenlegen, die in APIs eingebettet sind, und eine API-Angriff.

Es ist wichtig, schlecht gestaltete und undichte APIs zu finden, um Ihr Unternehmen, Ihre Mission und Ihre Kunden zu schützen.

Best Practices für Anwendungssicherheitstests

Automatisieren

Nutzen Sie automatisierte Tools in Ihren Entwicklungsprozessen, um den Software Development Lifecycle (SDLC) zu verbessern.

Bewertung

Überprüfen Sie immer Drittanbieter- oder Open-Source-Komponenten und -Code.

Robustheit

Verwenden Sie robuste Testfälle, die böswillige Angriffe beinhalten.

Schnittstellentests

Testen Sie nicht nur UIs und APIs. Testen Sie auch Schnittstellen.

Umfassende Tests

Führen Sie statische Analysen und dynamische Analysen (IAST) durch, um Ihre Grundlagen mit umfassenden Softwaretests abzudecken.

Nach links verschieben

Nutzen Sie eine DevSecOps- oder „Shift-Links“-Strategie.

CI/CD-Workflow

Integrieren Sie AST in Ihre CI/CD-Pipeline.

Simulationen

Führen Sie Simulationen durch, um Ihre Risikoreaktionsprozesse zu hinterfragen, um zukünftige Datenschutzverletzungen zu verhindern.

Erkenntnisse zum Handeln

Seien Sie geduldig, während die Teams Sicherheitsrisikodaten in umsetzbare Erkenntnisse umwandeln, die in zukünftigen Code einfließen können.

Erste Schritte mit Anwendungssicherheitstests

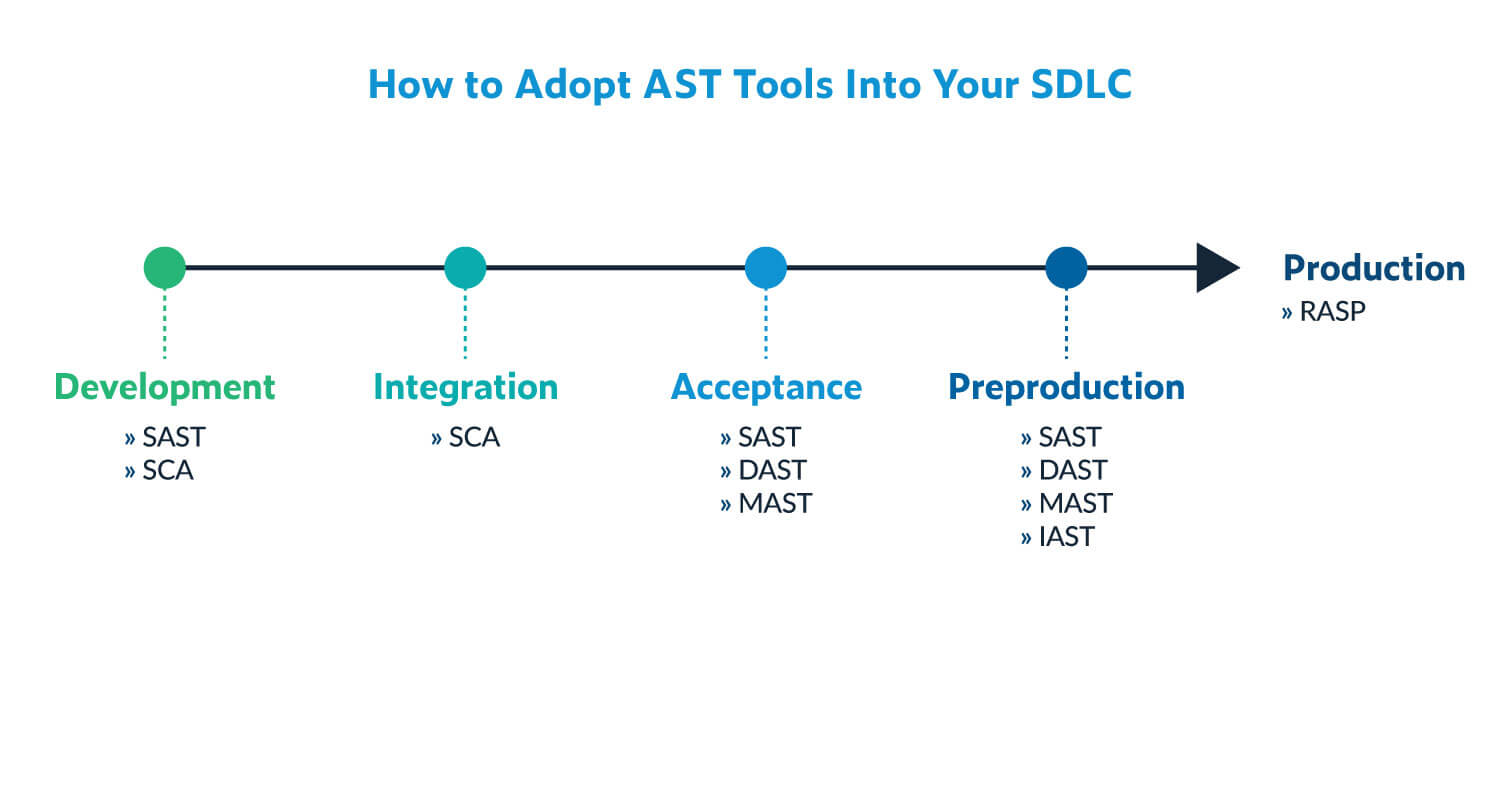

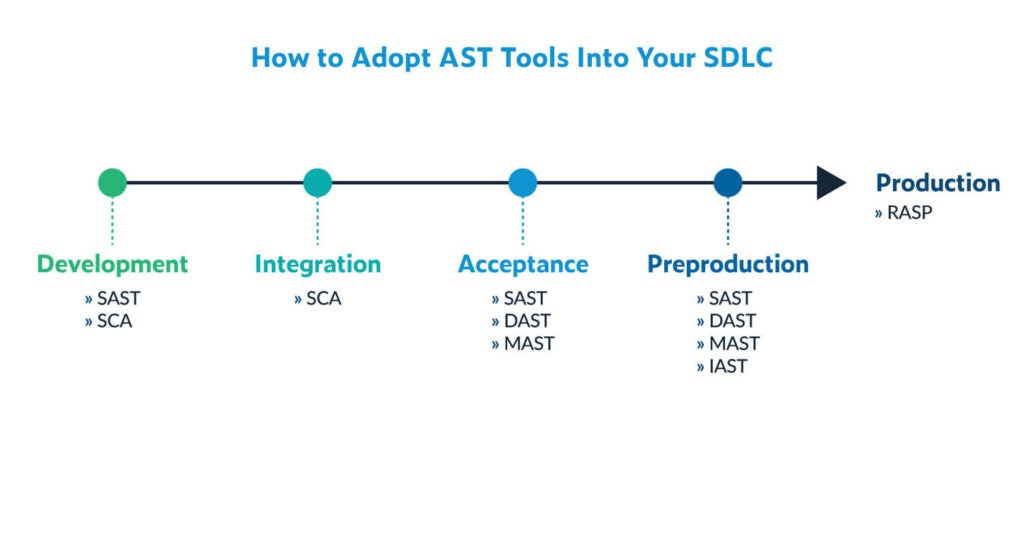

Es gibt viele Möglichkeiten, AST-Tools in Ihr SDLC zu integrieren. Die Grafik hier zeigt die empfohlenen Tools zum Testen der Anwendungssicherheit, die in jeder Phase verwendet werden sollten. Aber ein größerer Teil der optimalen Nutzung dieser Tools besteht darin, Prozesse zu automatisieren, um manuelle Tests zu ersetzen.

Warum Parasoft?

Die Einführung von Automatisierung in Ihren Entwicklungsworkflow passt ganz natürlich zur „Shift left“-Strategie. Es stärkt auch Ihr Entwicklungsteam, indem es die Effizienz und Produktivität verbessert und Fehler reduziert. Beginnen Sie mit einer Parasoft-Demo, um zu sehen, wie die CI/CD-Pipeline-Automatisierung für Ihr Team funktionieren könnte oder wie ein DevSecOps-Ansatz und kontinuierliche Tests Sicherheitsprobleme mindern können.

Die Chancen stehen gut, dass es eine Lösung für Ihr Problem gibt, die darauf wartet, entdeckt zu werden.

Häufig gestellte Fragen

Relevante Unterlagen

Der Geschäftswert sicherer Software

Verbessern Sie Ihre Softwaretests mit Parasoft-Lösungen.