Empfohlenes Webinar: Vorstellung von Parasoft C/C++test CT für kontinuierliche Tests und Compliance-Exzellenz | Zum Video

Statische Code-Analysetools sorgen für Code-Optimierung und -Compliance

Innovative statische Code-Analysetools sorgen für kontinuierliche Qualität bei der Softwareentwicklung. Die Compliance-Automatisierung mit einer Reihe von Codierungsstandards liefert hochwertige, sichere und geschützte Codierung für die Entwicklung von Unternehmens- und eingebetteter Software.

Statische Code-Analyse

Was ist statische Code-Analyse?

Statische Analyse ist der Prozess der Analyse von Quellcode, um Fehler zu finden und die Codequalität zu bewerten, ohne dass er ausgeführt werden muss.

Entwickler und Tester können statische Analysen für teilweise vollständigen Code, Bibliotheken und Quellcode von Drittanbietern durchführen. In der Anwendungssicherheitsdomäne wird die statische Analyse unter dem Begriff Static Application Security Testing (SAST) geführt.

Statische Codeanalysatoren verwenden ein Compiler-ähnliches Front-End, um ein syntaktisches und semantisches Modell der Software zu erstellen. Das syntaktische Modell wird dann anhand einer Reihe von Regeln oder „Checkern“ analysiert, um festzustellen, ob der Code eine Verletzung darstellt. Diese Checker verwenden Mustervergleichsalgorithmen, um Fehler zu erkennen, darunter:

- Schlechte Verwendung von Sprachkonstrukten

- Verwendung unsicherer Funktionen

- Verstöße gegen Codierungsrichtlinien

Die statische Analyse wird von einigen Unternehmen dringend empfohlen oder gefordert, die Anwendungen nach Sicherheitsstandards wie ISO 26262, DO-178C, IEC 62304, IEC 61508 und EN 50128 erstellen. Sie hilft Organisationen, schwer zu findende Fehler zu erkennen und die Sicherheit, Sicherheit und und Zuverlässigkeit durch Konformität mit Codierungsstandards wie MISRA, AUTOSAR C++ 14, CERT, CWE, OWASP und andere.

Techniken zur statischen Codeanalyse

Statische Analyse ist der Prozess der Untersuchung des Quellcodes, ohne dass eine Ausführung erforderlich ist, um Fehler zu finden oder die Codequalität zu bewerten. Das bedeutet, dass Entwickler und Tester statische Analysen für teilweise vollständigen Code, Bibliotheken und Quellcode von Drittanbietern durchführen können. In der Anwendungssicherheitsdomäne wird die statische Analyse unter dem Begriff Static Application Security Testing (SAST) geführt.

Musterbasierte statische Analyse

Sucht nach Codemustern, die gegen definierte Codierungsregeln verstoßen. Es stellt nicht nur sicher, dass der Code einheitliche Erwartungen für die Einhaltung gesetzlicher Vorschriften oder interne Initiativen erfüllt, sondern hilft Teams auch dabei, Fehler wie Ressourcenlecks, Leistungs- und Sicherheitsprobleme, logische Fehler und API-Missbrauch zu vermeiden.

Durchflussbasierte statische Analyse

Beinhaltet das Finden und Analysieren der verschiedenen Pfade, die durch den Code sowohl durch Steuerung (die Reihenfolge, in der Zeilen ausgeführt werden können) als auch durch Daten (die Sequenzen, in denen eine Variable oder eine ähnliche Entität erstellt, geändert, verwendet und zerstört werden kann) eingeschlagen werden können. . Dies kann Probleme aufdecken, die zu kritischen Defekten führen, wie z. B. Speicherbeschädigungen (Pufferüberschreibungen), Speicherzugriffsverletzungen, Nullzeiger-Dereferenzierungen, Race-Bedingungen oder Deadlocks. Es kann auch Sicherheitsprobleme erkennen, indem es Pfade aufzeigt, die sicherheitskritischen Code umgehen, z. B. Code, der Authentifizierung oder Verschlüsselung durchführt.

Komplexitätsanalyse

Beinhaltet das Messen und Visualisieren verschiedener Aspekte des Codes. Es kann dabei helfen, vorhandene Fehler zu erkennen, aber häufiger warnt es vor potenziellen Schwierigkeiten beim Verhindern und Erkennen zukünftiger Fehler, wenn der Code gewartet wird. Dies geschieht durch Auffinden von Komplexität und Unhandlichkeit wie:

- Zu große Bauteile

- Übermäßige Verschachtelung von Schleifen

- Zu lange Entscheidungsreihen

- Verschlungene Abhängigkeiten zwischen Komponenten

Codeduplizierungsanalyse

Die Überprüfung auf doppelten Code hilft Unternehmen, das Anwendungsdesign zu verbessern und die Wartungskosten zu senken. Bei dieser Art der Analyse wird Code in kleinere Sprachelemente (Tokens) zerlegt. Die Token werden gemäß einer Reihe von Regeln analysiert, die festlegen, was als doppelter Code betrachtet werden soll. Es gibt zwei Arten von Regeln:

- Einfache Regeln finden Duplikate einzelner Token wie Zeichenfolgenliterale.

- Komplexe Regeln finden mehrere Token-Duplikate wie doppelte Methoden oder Anweisungen.

Was ist ein Analysetool für statischen Code?

Statische Codeanalysetools bewerten, kompilieren und prüfen auf Schwachstellen und Sicherheitslücken, um den getesteten Code zu analysieren. Ein hochmodernes Tool kann einen Checker anwenden, um Probleme, Verstöße und Schwachstellen im Code zu finden. Mit einem umfassenden Satz statischer Codeanalysetechniken – musterbasierte Analyse, Datenflussanalyse, abstrakte Interpretation, Metriken und mehr – können Sie die Codequalität mit einer beträchtlichen Anzahl von Checkern überprüfen. In der Zwischenzeit können Sie umsetzbare Workflows bereitstellen, die Ihrem Team helfen, Rauschen zu reduzieren, Ergebnisse zu priorisieren und Fehler im Code zu beheben.

Spezielle Fehlersucher wie Nullzeiger-Dereferenzierung, Division durch Null, Speicherlecks und andere werden ebenfalls unterstützt. Erstellen Sie benutzerdefinierte Regelkonfigurationen, die Ihren Projekt- oder Unternehmensanforderungen entsprechen, oder übernehmen Sie die Regeln, die in vordefinierten Konfigurationen gruppiert sind.

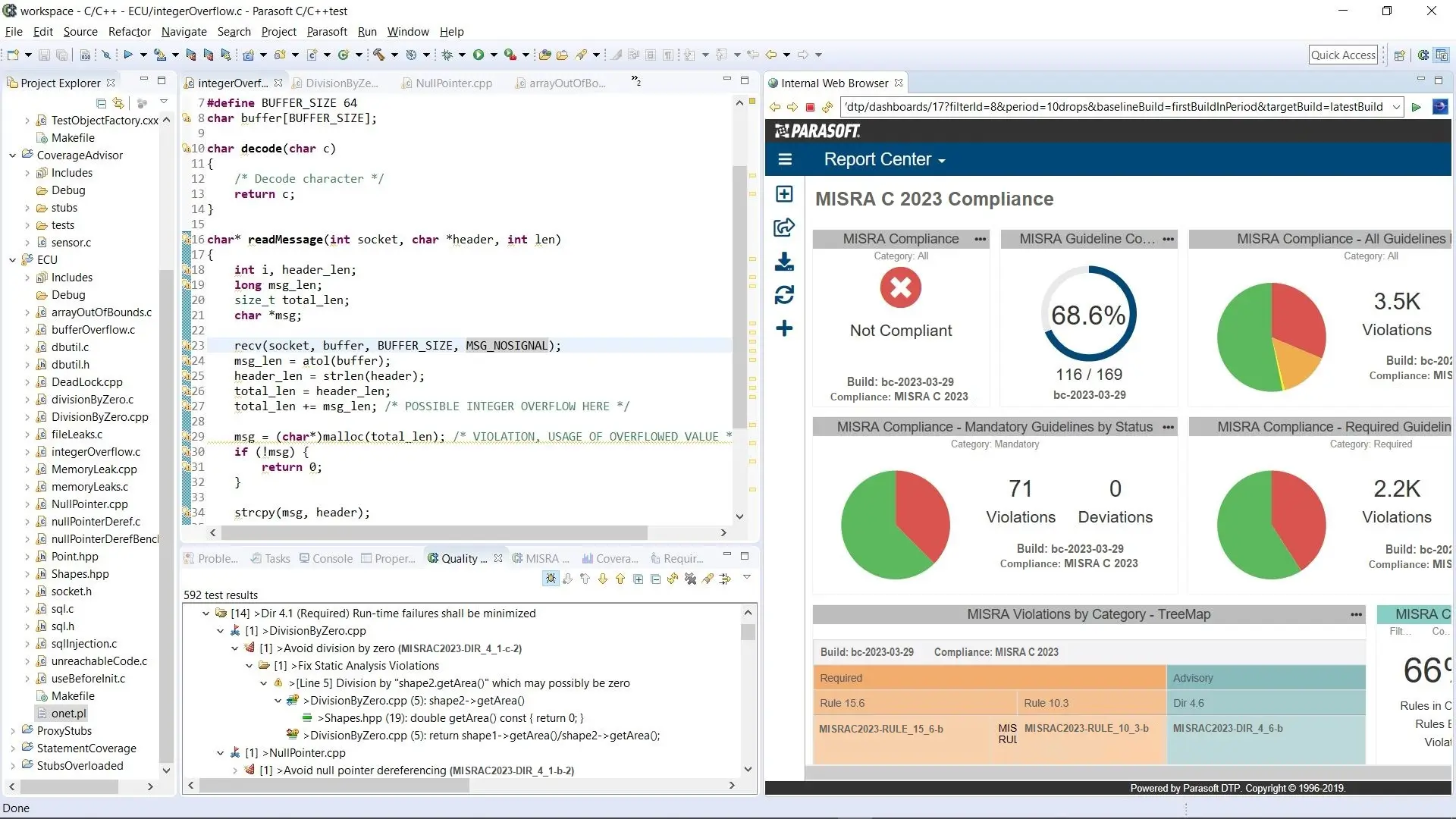

„MISRA“, „MISRA C“ und das Dreieckslogo sind eingetragene Marken von The MISRA Consortium Limited. ©The MISRA Consortium Limited, 2021. Alle Rechte vorbehalten.

Überlegungen bei der Suche nach einem Tool

Zertifiziert durch eine TÜV-Zertifizierungsstelle

Für sicherheitskritische Anwendungen eine Lösung, die von einer TÜV-Zertifizierungsstelle wie TÜV SÜD für den Einsatz auf sicherheitskritischen Systemen zur Überwachung von Codierungsstandards für statische Analysen wie MISRA und AUTOSAR C++ 14 zertifiziert wurde.

Stellt einen Compliance-Zusammenfassungsbericht bereit

Ein zusammenfassender Konformitätsbericht, der den Stand der Konformität für jede Richtlinie und alle anderen damit verbundenen Abweichungen oder Neukategorisierungen dokumentiert.

Unterstützt Industriecodierungsstandards

Unterstützt mehr als 2500 verschiedene Regeln, die Industrie-Codierungsstandards wie AUTOSAR abdecken C++ 14, MISRA, JSF, CERT, CWE und mehr.

Erfahren Sie mehr hilfreiche Tipps und Strategien für den Einstieg in die statische Analyse.

Was sind die Vorteile eines statischen Codeanalyse-Tools?

Erhöhen Sie die Codequalität und senken Sie die Fehlerkosten

Verhindern Sie Codefehler frühzeitig in jedem Entwicklungsprozess, bevor sie in den späteren Phasen des Softwaretests zu teureren Herausforderungen werden.

Erfüllen Sie die Funktionsstandards der Branche

Führen Sie statische Analyselösungen ein, die von Prozessstandards wie ISO 26262, DO-178C, IEC 62304, IEC 61508, EN 50128 und mehr empfohlen werden.

Erfüllen Sie statische Analyse-Sicherheitstests (SAST)

Binden Sie die Einhaltung von Sicherheitscodierungsstandards wie SEI CERT, CWE, OWASP, DISA-ASD-STIG und UL 2900 in die SA-Testprozesse ein und stellen Sie sicher, dass Ihr Code strengen Sicherheitsstandards entspricht.

Erfüllen Sie die Compliance-Standards für die Sicherheitscodierung

Stellen Sie die Einhaltung von Sicherheitscodierungsstandards wie MISRA, AUTOSAR sicher C++ 14, JSF und mehr, oder erstellen Sie Ihre eigene benutzerdefinierte Codierungsstandardkonfiguration für Ihr Unternehmen.

Integrieren Sie SA in Ihren CI/CD-Workflow

Integrieren Sie statische Analysen ganz einfach in Ihre optimierte CI/CD-Pipeline mit kontinuierlichen Tests, die schnell qualitativ hochwertige Software liefern.

Intelligenter testen mit KI und ML

Integrieren Sie künstliche Intelligenz und maschinelles Lernen, um die Produktivität in den statischen Analyse-Workflow Ihres Teams zu verbessern. Die KI markiert und priorisiert die dringendsten Verstöße, die zuerst behoben werden müssen.

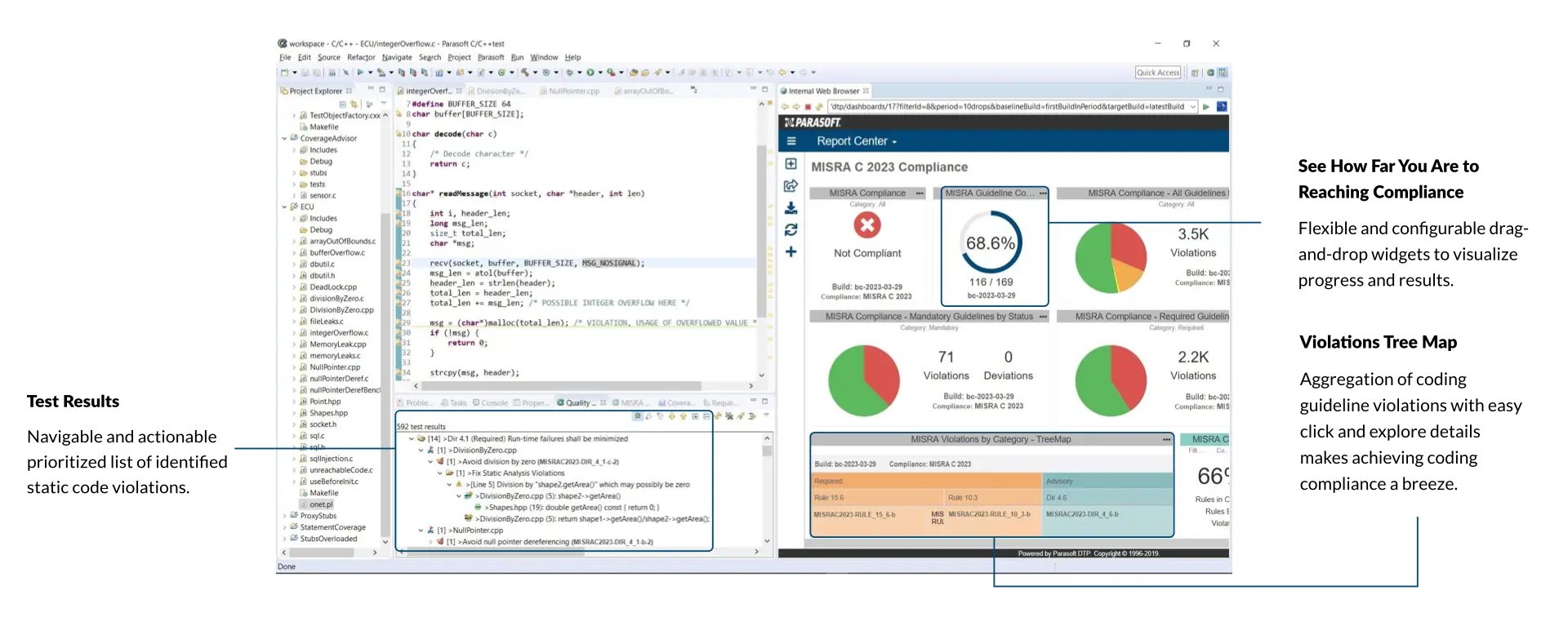

Zeigen Sie Ergebnisse im dynamischen Berichterstellungs-Dashboard von Parasoft an und automatisieren Sie die Nachbearbeitung und erweiterte Berichterstellungsstrategien mithilfe historischer Daten. Sie können die Ergebnisse sogar sehen, wenn Sie mit großen Codebasen und Legacy-Code arbeiten, wo die Einsicht in den Code normalerweise schwierig ist. So können Sie sich schnell auf die Qualität des neu hinzugefügten Codes konzentrieren.

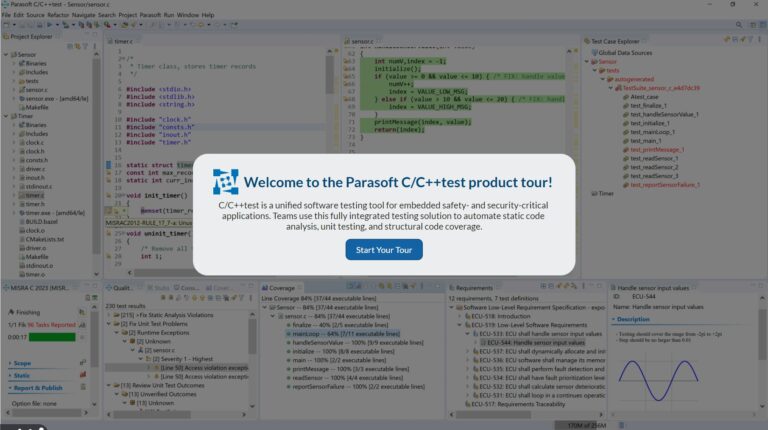

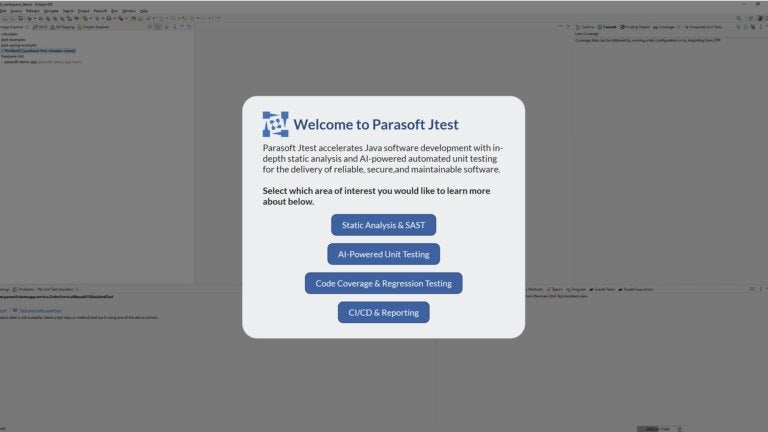

Parasoft bietet statische Code-Analyse-Tools für viele

Entwicklungsumgebungen

In welcher Umgebung arbeitet Ihr Entwicklungsteam? Parasoft-Lösungen unterstützen eine umfassende Reihe von Entwicklungsökosystemen, die in eine umfangreiche Liste von IDE-Produkten integriert werden können, um statische Analysen für C, C++, Java, C# und VB.NET durchzuführen. Geben Sie Ihrem Team von Programmierern die Automatisierungstools, die es benötigt, um die Quellcodeanalyse auf Qualität durchzuführen. Schützen Sie Ihr Unternehmen mit statischen Anwendungssicherheitstests. Suchen Sie nach Fehlern in der Anwendungscodierung, Hintertüren oder analysieren Sie andere Sicherheitslücken, die Ihr Unternehmen oder Ihre Kunden gefährden oder angreifbar machen können. Für diese Programmiersprachen sind die Tools von Parasoft verfügbar.

Tipps zur erfolgreichen Durchführung einer statischen Codeanalyse

Eines der besten Dinge, die Sie tun können, um erfolgreich zu sein, besteht darin, die vier Haupttypen der statischen Codeanalyse und die Fehler zu verstehen, die diese Tests erkennen sollen.

Leistungstests Identifizieren Sie Fehler, die allgemeine Leistungsprobleme beheben und Entwicklern helfen, mit den neuesten Best Practices Schritt zu halten.

Sicherheitsbezogene Quellcodeanalyse findet Sicherheitsrisiken wie schwache Kryptographie, Konfigurationsprobleme und Framework-spezifische Befehlsinjektionsfehler.

Sicherheits- und Zuverlässigkeitstests helfen, Probleme mit der Funktionalität zu vermeiden, da niemand außerhalb der Geschäftszeiten nicht reagierende Servicenachrichten wünscht. Diese Art der statischen Codeanalyse ist besonders nützlich, um Speicherlecks oder Threading-Probleme zu finden.

Stiltests ermutigen Teams, einheitliche Codierungsstile für Benutzerfreundlichkeit, Verständnis und Fehlerbehebung zu übernehmen. Entwickler müssen keine Zeit damit verschwenden, Stilverletzungen zu identifizieren. Die Tests finden sie, was Zeit spart.

Identifikation den Umfang des Problems.

Gewährleisten dass der Code für andere Entwickler lesbar ist.

Schreiben Code mit Wiederverwendbarkeit im Auge.

Behalten Erweiterbarkeit verfügbar, wenn eine Anwendung in Zukunft neue Funktionen benötigt.

Entwickeln Code, der minimale Ressourcen verbraucht und dennoch schnell ausgeführt wird.

Nutzen Dynamische und statische Analyse.

Erhalten Sie empfohlene Schritte zur Auswahl einer modernen statischen Analyselösung für Ihr Team.

Erste Schritte: Wie wird eine statische Analyse durchgeführt?

Statische Analysewerkzeuge können effektiv sein, wenn ein Projekt unvollständig und teilweise kodiert ist. Das bedeutet, dass diese Tools in jeder Phase eines Softwareentwicklungsprojekts eingeführt und verwendet werden können, was ein großer Vorteil im Software Engineering ist. Es ist wichtig, die Reife des in der Entwicklung befindlichen Produkts zu berücksichtigen, da dies Auswirkungen auf die Art und Weise haben kann, wie die statische Analyse übernommen werden kann.

Die größte Herausforderung bei der Einführung der statischen Analyse besteht darin, dass eine Kompilierung einer großen Menge Code eine große Anzahl von Warnungen erzeugen kann.

Deshalb sollte Ihr Fokus darauf liegen, Ihr Team so produktiv wie möglich zu machen, wenn Sie die statische Analyse in ein Projekt integrieren. Dadurch wird verhindert, dass Ihr Team von den vielen Warnungen zur statischen Analyse überwältigt wird, die höchstwahrscheinlich auftreten werden. Die meisten Entwickler haben nicht den Luxus, vorhandenen oder veralteten Code sofort zu reparieren.

Wenn Ihr Team kompetenter wird, können Sie sekundäre Ziele wie die Verbesserung der Gesamtqualität und die Durchsetzung der Codierungsstandards der Organisation einbeziehen. Entwickler können Ergebnisse schnell analysieren, mit Fehlalarmen umgehen und Fehler effizient beheben, da die statische Analyse zur täglichen Routine wird. Sie werden auch in der Lage sein, mit Fehlalarmen umzugehen.

Bestehendes Projekt auf dem Markt

Der primäre Ansatz zur Einführung einer statischen Analyse für diese Projekte wird als „Acknowledge-and-Defer“ bezeichnet. Da nicht viel neuer Code entwickelt wird, werden alle entdeckten Fehler und Sicherheitslücken zu den bestehenden technischen Schulden hinzugefügt.

Bestehendes Projekt mit aktueller Entwicklung

Der empfohlene Integrationsansatz wird als Line-in-the-Sand-Ansatz bezeichnet. Dieser Ansatz bedeutet, neuen Code während seiner Entwicklung zu verbessern, während weniger kritische Warnungen als technische Schulden zurückgestellt werden.

Neues Projekt

Entwickler können die statische Analyse von Anfang an in ihre Entwicklungsumgebungen integrieren, um sicherzustellen, dass Code auf einem hohen Qualitätsstandard geschrieben wird. Der Adoptionsansatz wird in diesem Fall treffend Greenfield genannt.

Warum die statische Codeanalyselösung von Parasoft?

Parasoft bietet C/C++test, Jtest und dotTEST an, um die Bereitstellung sicherer, geschützter, konformer und qualitativ hochwertiger Software durch seine statische Codeanalyse von C, C++, Java, C# und VB.NET zu beschleunigen.

Unsere statische Analyse erkennt komplexe Laufzeitfehler frühzeitig in der Entwicklungsphase, ohne dass kostspielige Laufzeittests durchgeführt werden müssen. Parasoft analysiert die Ausführungspfade durch den Code, um mögliche Probleme und sogar toten Code zu finden. Es erkennt auch Sicherheitslücken wie eine fehlerhafte Datendatei, Pufferüberläufe, Befehlsinjektion oder SQL-Injektion. Implementieren Sie die statische Analyselösung von Parasoft, um:

- Optimieren Sie die Compliance.

- Finden Sie Fehler frühzeitig im SDLC.

- Produzieren Sie sicheren und zuverlässigen Code.

- Stellen Sie Code schneller bereit.

- Verkürzen Sie den Testlebenszyklus.

- Arbeitskosten senken.

- Automatisieren Sie die Berichterstattung.

- Erstellen und passen Sie Ihre eigene SA-Konfiguration an.

Statische Analyseressourcen

Häufig gestellte Fragen

Verbessern Sie Ihre Softwaretests mit Parasoft-Lösungen.