Seien Sie am 30. April dabei: Vorstellung von Parasoft C/C++test CT für kontinuierliche Tests und Compliance-Exzellenz | Registrierung

Integration

Microsoft VS Code und Parasoft

Microsoft bietet mit Parasoft Lösungen, die zur Bereitstellung hochwertiger Software beitragen

Microsoft Corporation ist ein amerikanischer multinationaler Technologiekonzern, der vor allem für seine Windows-Betriebssysteme, die Microsoft 365-Suite von Produktivitätsanwendungen sowie die Webbrowser Internet Explorer und Edge bekannt ist. Die Partnerschaft von Parasoft mit Microsoft deckt viele Integrationen in der gesamten DevOps-Toolchain ab, von IDE-Integrationen (mit Visual Studio und VS Code) über Repositorys und CI/CD-Pipelines (sowohl GitHub als auch Azure DevOps) bis hin zur Bereitstellung in der Azure Cloud und der auf dem Azure Marketplace verfügbaren Technologie.

C/C++-Test und VS-Code-Integration

Was C/C++test macht

Parasoft lässt sich in den Visual Studio Code Editor integrieren und ermöglicht die Möglichkeit, statische Codeanalysen direkt im Visual Studio Code Editor durchzuführen. Benutzer können ihre Projekte auf Einhaltung von Code-Sicherheitsstandards (MISRA, AUTOSAR C++ 14) und Sicherheitsstandards (OWASP, CWE, CERT, PCI DSS, UL 2900) scannen und mit statischer Analyse echte Fehler und Sicherheitslücken lokalisieren. Benutzer können auch Code in VS Code importieren und die Ergebnisse der Codeabdeckung direkt in ihren Quelldateien anzeigen.

So funktioniert die VS-Code-Integration

Parasoft C/C++test Standard wird mit einer VS-Code-Erweiterung geliefert, die sich in die statische Analyse von C/C++test integrieren lässt und Ihnen die Analyse von in Visual Studio Code entwickelten Projekten ermöglicht. Alternativ können Sie die Erweiterung direkt vom VS Code-Marktplatz herunterladen. Besuchen https://marketplace.visualstudio.com/items?itemName=parasoft.vscode-cpptest für aktuelle Updates der C/C++-Testerweiterung.

- Finden Sie Fehler in Ihrem Code, um Best Practices für die Codierung und branchenspezifische Standards wie MISRA C 2023, AUTOSAR C++ 14, CERT C/C++ und mehr einzuhalten.

- Führen Sie eine statische Codeanalyse für Ihren Arbeitsbereich, ein Projekt oder eine einzelne Quelldatei durch.

- Überprüfen Sie die Analyseergebnisse in der Problemansicht und im Code-Editor.

- Unterdrücken Sie unerwünschte Ergebnisse.

- Laden Sie Analyseergebnisse direkt aus externen Berichtsdateien, z. B. CI-Ausführungsberichten.

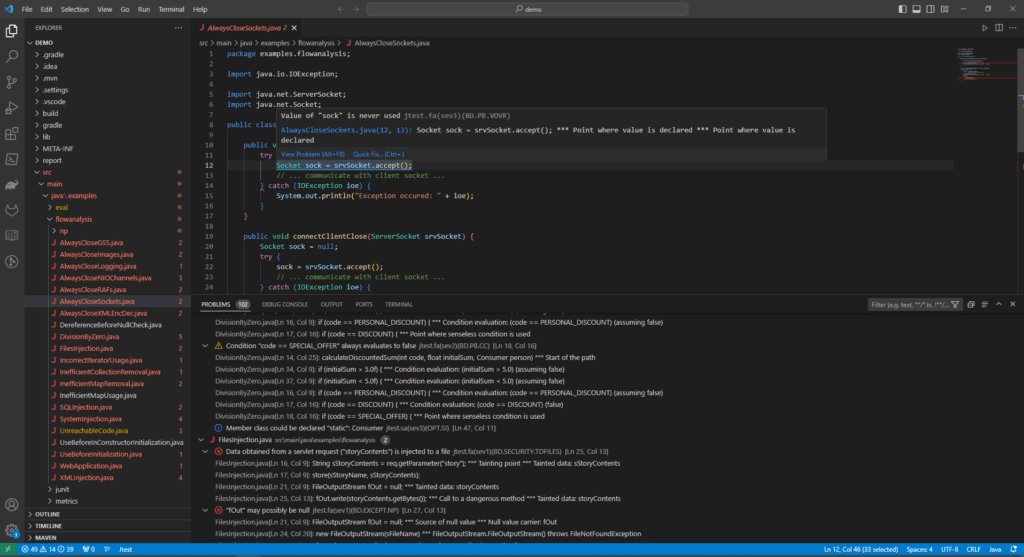

Jtest- und VS-Code-Integration

Was Jtest macht

Parasoft Jtest lässt sich in den Visual Studio Code Editor integrieren und ermöglicht die Möglichkeit, statische Codeanalysen direkt im Visual Studio Code Editor durchzuführen. Benutzer können ihre Projekte auf Einhaltung von Code-Sicherheitsstandards (OWASP, CWE und CERT) scannen und mit statischer Analyse echte Fehler und Sicherheitslücken lokalisieren. Benutzer können Code-Coverage-Ergebnisse auch aus einer von Jtest generierten externen XML-Berichtsdatei (coverage.xml) in Visual Studio Code importieren. Dies ist besonders nützlich bei der Analyse von Codeabdeckungsergebnissen, die von CI-Pipelines generiert werden.

So funktioniert die VS-Code-Integration

Parasoft Jtest wird mit einer VS-Code-Erweiterung geliefert, die sich in die statische Analyse von Jtest integrieren lässt und Ihnen die Analyse von in Visual Studio Code entwickelten Projekten ermöglicht. Alternativ können Sie die Erweiterung direkt vom VS Code-Marktplatz herunterladen. Besuchen https://marketplace.visualstudio.com/items?itemName=parasoft.vscode-jtest für aktuelle Updates der Jtest-Erweiterung.

- Finden Sie Fehler in Ihrem Code, um Best Practices für die Codierung und branchenspezifische Standards wie CWE 4.9, CWE Top 25 2022, OWASP Top 10-2021, CERT für Java und mehr einzuhalten.

- Führen Sie eine statische Codeanalyse für Ihren Arbeitsbereich, ein Projekt oder eine einzelne Quelldatei durch.

- Überprüfen Sie die Analyseergebnisse in der Problemansicht und im Code-Editor.

- Unterdrücken Sie unerwünschte Ergebnisse.

- Laden Sie Analyseergebnisse direkt aus externen Berichtsdateien, z. B. CI-Ausführungsberichten.

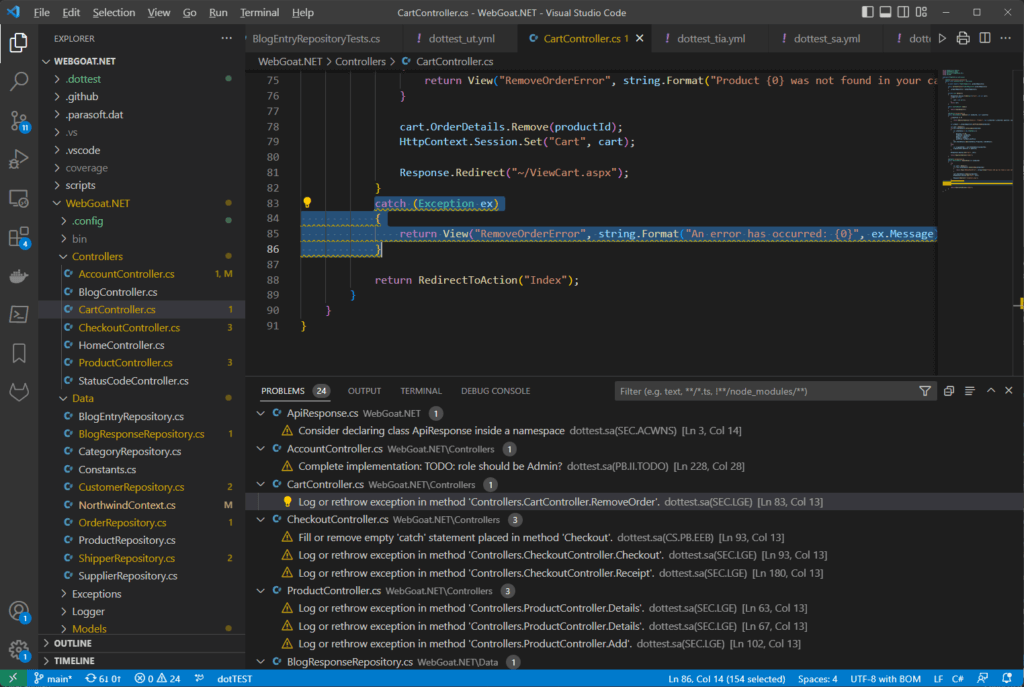

dotTEST- und VS-Code-Integration

Was dotTEST macht

Parasoft lässt sich in den Visual Studio Code Editor integrieren und ermöglicht die Möglichkeit, statische Codeanalysen direkt im Visual Studio Code Editor durchzuführen. Benutzer können ihre Projekte auf Einhaltung von Code-Sicherheitsstandards (OWASP, CWE und PCI DSS) scannen und mit statischer Analyse echte Fehler und Sicherheitslücken lokalisieren. Benutzer können Coverage-Ergebnisse auch aus einer externen XML-Berichtsdatei, die von dotTEST während der Analyse generiert wurde (coverage.xml), in Visual Studio Code importieren. Dies ist besonders nützlich bei der Analyse von Codeabdeckungsergebnissen, die von CI-Pipelines generiert werden.

So funktioniert die VS-Code-Integration

Parasoft dotTest wird mit einer VS Code-Erweiterung geliefert, mit der Sie in Visual Studio Code entwickelte Projekte analysieren können. Alternativ können Sie die Erweiterung direkt vom VS Code-Marktplatz herunterladen. Besuchen https://marketplace.visualstudio.com/items?itemName=parasoft.vscode-dottest für aktuelle Updates der dotTest-Erweiterung.

- Finden Sie Fehler in Ihrem Code, um Best Practices für die Codierung und branchenspezifische Standards wie CWE 4.9, CWE Top 25 2022, OWASP Top 10-2021, CERT für Java und mehr einzuhalten.

- Führen Sie eine statische Codeanalyse für Ihren Arbeitsbereich, ein Projekt oder eine einzelne Quelldatei durch.

- Überprüfen Sie die Analyseergebnisse in der Problemansicht und im Code-Editor.

- Unterdrücken Sie unerwünschte Ergebnisse.

- Laden Sie Analyseergebnisse direkt aus externen Berichtsdateien, z. B. CI-Ausführungsberichten.

Brauchen Sie Hilfe?

Erhalten Sie praktische Schulungen und optimieren Sie Ihre Bereitstellung.

Demo anfordern

Sehen Sie die Parasoft Continuous Quality Testing Platform in Aktion.

Alle Integrationen

Sehen Sie sich alle Integrationen an, die in die Parasoft Continuous Quality Testing Platform integriert sind.

Verbessern Sie Ihre Softwaretests mit Parasoft-Lösungen.