Seien Sie am 30. April dabei: Vorstellung von Parasoft C/C++test CT für kontinuierliche Tests und Compliance-Exzellenz | Registrierung

Zum Abschnitt springen

Warum Ihr Entwicklungsteam TARA braucht

Lassen Sie nicht zu, dass ein Hacker eine ungeprüfte Software-Schwachstelle in Ihrer Anwendung ausnutzt. Nutzen Sie TARA, um Cybersicherheitsrisiken zu identifizieren und zu mindern und kostspielige Verstöße zu verhindern.

Zum Abschnitt springen

Zum Abschnitt springen

TARA, auch bekannt als Bedrohungsanalyse und Risikobewertung, spielt eine entscheidende Rolle bei der Softwareentwicklung und -bereitstellung. Ob Sie unter arbeiten ISO 21434 für Automobilkomponenten, IEC 62443 für die Arbeit in medizinischen Geräten oder sogar DO-326A in der Avionik, TARA-Methoden sollten effektiv und in Ihr SDLC- und Entwicklungsökosystem integrierbar sein. In vielen Branchen hat eine transformative Evolution stattgefunden. Zum Beispiel, Renovo musste sowohl Safety- als auch Security-Herausforderungen bewältigen.

Die Auswahl der richtigen Tools zur Ergänzung Ihrer TARA kann den Unterschied ausmachen, ob Sie weiterhin unsichere Produkte und Dienstleistungen anbieten oder sichere und sichere Softwaresysteme bereitstellen.

Dieser Blog beantwortet folgende Fragen:

- Was ist eine TARA?

- Warum braucht Ihr Team TARA?

- Welche Arten von TARA-Methoden gibt es?

- Welche Herausforderungen gibt es bei TARA?

- Welche TARA-Tools sollten wir verwenden?

Was ist TARA?

Einfach ausgedrückt ist eine Bedrohungsanalyse und Risikobewertung ein Prozess zur Identifizierung möglicher Risikofaktoren, Schwachstellen und nicht konformer Elemente Ihrer Software. Es hilft Teams, unsichere Stellen oder Compliance-Probleme mit ihrer Software auf eine Weise zu identifizieren, die die Minderung und Sicherheitsimplementierung früher im SDLC fördert.

Einige kennen vielleicht CWE oder allgemeine Schwächenaufzählung die bei der Herangehensweise an eine TARA-Strategie eine Rolle spielt. Die Softwaresicherheit hängt von CWE ab, da sie das Schwachstellenmanagement zugänglicher und leichter verdaulich macht. Obwohl MITRE das CWE besitzt und pflegt, handelt es sich um einen von der Community betriebenen Katalog verschiedener Risiken in vielen Branchen, einschließlich der Automobilindustrie.

Eines der besten Beispiele dafür, wann eine TARA kritisch ist, ist die Einhaltung von ISO 21434. Wie in unserem Blog über beschrieben Cybersicherheit für die Automobilindustrie, kann die TARA Schwachstellen identifizieren und Teams anleiten, wie sie Sicherheitsmaßnahmen in ihre Entwicklungsarbeit integrieren können. Im Idealfall mindert eine umfassende und effektive TARA Bedrohungen und sorgt für mehr Sicherheit bei der Einhaltung.

Alles über die allgemeine Schwachstellenaufzählung

Warum eine TARA durchführen?

Eine gut ausgeführte TARA kann Ihr Team vor vermeidbaren Schwachstellenkatastrophen bewahren oder den Unterschied zwischen der Erfüllung von Sicherheitsanforderungen oder der Nichterfüllung ausmachen. In drastischen Fällen kann es auch der Unterschied sein, ein Produkt oder eine Dienstleistung auf den Markt zu bringen oder zurückzugehen und Entwicklungszeit und Geld zu verlieren.

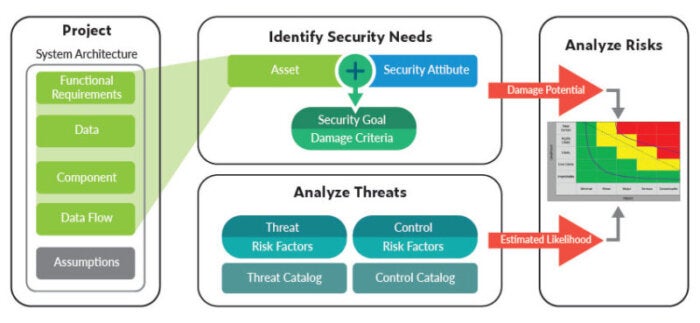

Stellen Sie es sich so vor, als würden Sie jedes Jahr Ihre jährliche Untersuchung beim Arzt durchführen. Es ist eine leichte Unannehmlichkeit, die Ihnen helfen könnte, ein Problem zu erkennen, bevor es zu einem größeren Problem wird, richtig? TARA befähigt Entwicklungsteams, genau dasselbe zu tun. Das folgende Bild zeigt den Ablauf der TARA-Methode.

Bedrohungsmodellierung: Wichtige Schritte zur Sicherheit

Schritt 1: Definieren Sie das Projekt

Definieren Sie, was Sie bauen, von der grundlegendsten Funktion bis zum komplexesten Feature. Stellen Sie sicher, dass Sie alle beteiligten Assets wie Netzwerkkomponenten, Anwendungen usw. katalogisieren.

Schritt 2: Bedrohungsidentifikation und Risikobewertung

Der Versuch, eine Strategie gegen Risiken zu entwickeln, ohne die größten Bedrohungen zu kennen, ist erfolglos. Identifizieren Sie stattdessen zuerst die Art von Dingen, die bei Ihrem Projekt schief gehen können. Sind Ihre Daten geschützt? Sind Sie aufgrund von Bibliotheken oder APIs von Drittanbietern anfällig? Vielleicht müssen Sie mit proprietärer Technologie mit sehr spezifischen Anforderungen arbeiten.

Unabhängig von der Situation ist es ein entscheidender Schritt bei der Entwicklung und Integration einer TARA-Strategie, sich aller potenziellen Bedrohungstypen und -vektoren bewusst zu sein.

Schritt 3: Bedrohungsminderung

Der nächste natürliche Schritt besteht darin, Maßnahmen zu ergreifen, um mögliche Bedrohungen und Risikovektoren abzuschwächen. Dies kann die Integration von SEI CERT, einer Sicherheitscodeanalyse, in Ihre CI/CD-Pipeline beinhalten. Andere Testmethoden zur Minderung möglicher Bedrohungen umfassen API-Sicherheitstests und Funktionstests oder Tests gemäß Ihren Sicherheitsanforderungen.

Möchten Sie sehen, wie Parasoft C/C++test Ihnen dabei helfen kann, die Einhaltung von Standards zu erreichen und zu demonstrieren?

Das Testen Ihrer Sicherheitsanforderungen kann in der Verifizierungsphase der Softwareeinheit beginnen. Als nächstes geht es zur Integrationsverifizierungsphase, gefolgt von der Systemverifizierungsphase. Es kann so einfach sein, eine Lösung wie Parasoft zu verwenden, um Komponententests, Integrationstests, Systemtests und Codeabdeckung zu automatisieren, um die Vollständigkeit der Tests sicherzustellen.

Die automatisierte Generierung von Testfällen ist eine weitere leistungsstarke Funktion, die Aufwand und Kosten senkt. Darüber hinaus liefern automatisierte Berichte und Analysen umsetzbares Feedback, um alle Schwachstellen hervorzuheben und das Projekt auf Kurs und in gutem Zustand zu halten.

Schritt 4: Implementierung & Validierung

Dieser Schritt stellt sicher, dass von den behandelten Bedrohungen keine über dem akzeptierten Risikoniveau bleibt. Darüber hinaus sollte das Team sicherstellen, dass alle verbleibenden Risiken ebenfalls innerhalb akzeptierter Parameter liegen.

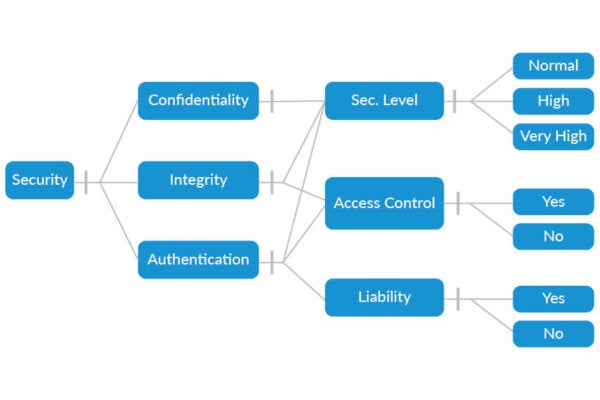

Bedrohungsmatrizen und andere Messtechniken

Nicht jedes Projekt erfordert die gleiche Methode der Risikobewertung. Daher gibt es mehrere Möglichkeiten, mit denen Teams sowohl die Wahrscheinlichkeit als auch die Auswirkungen von Schwachstellen messen können. Eine der beliebtesten Optionen ist eine Bedrohungsmatrix, wie oben gezeigt – normalerweise in 3 × 3-, 4 × 4- oder 5 × 5-Matrizen. Weitere Optionen sind die folgenden:

Entscheidungsbaum. Diese Vorlage kann einem Team helfen, verschiedene Ergebnisse und die Erfolgswahrscheinlichkeit zu visualisieren sowie den potenziellen Wert des Projekts, der Dienstleistung oder des Produkts zu berechnen.

Bowtie-Modell. Dieser Ansatz zeigt kausale Zusammenhänge zwischen Bedrohungsquellen und möglichen Folgen auf. Auf der linken Seite wäre die Ursache, in der Mitte das auslösende Ereignis/Risiko und auf der rechten Seite mögliche Folgen.

Fehlermöglichkeits- und Einflussanalyse (FMEA). Diese Analyse, die erstmals in den 1940er Jahren beim US-Militär verwendet wurde, eignet sich am besten für die Vorschlags- oder Entwurfsphase eines Projekts. Der Teil „Fehlermodus“ definiert Probleme, potenzielle Probleme und Ausfälle. Im Teil „Auswirkungsanalyse“ wird untersucht, welche Auswirkungen die Ausfälle haben können.

Herausforderungen mit TARA

Die Bestimmung, wie die Bedrohungsanalyse und Risikobewertung am besten durchgeführt werden, kann etwas kompliziert sein, da viele Ansätze und Frameworks zur Bewertung von Cybersicherheitsrisiken im Einsatz sind. Einige kommen von der Regierung und andere von kommerziellen Organisationen wie NIST, ISO, OCTAVE, NCSA und so weiter.

Während Ihres Prozesses besteht eine der größten Herausforderungen bei Bedrohungsbewertungen darin, alle tatsächlichen potenziellen Bedrohungen und Risikovektoren zu identifizieren. Das Backen von Sicherheitsprozessen in der Entwicklung kann für einige Teams auch ein erhebliches Hindernis darstellen. Sie sehen möglicherweise nicht den Wert darin oder halten den „Saft nicht wert“ in Bezug auf die Vorteile.

Da vernetzte eingebettete Geräte, IoT, die Cloud, Automatisierung und andere technologische Fortschritte in Alltagsgegenstände wie Autos und MRT-Geräte einfließen, ist es von entscheidender Bedeutung, Strategien zur Sicherheit und Risikobewertung zu implementieren und zu verfeinern.

Um mehrere Branchen und Arbeitsabläufe zu bedienen, unterscheiden sich die Methoden und Tools von TARA in ihren Ansätzen und Vorteilen. Aber herauszufinden, welche Tools für Ihr Projekt am besten geeignet sind, muss keine unüberwindbare Herausforderung sein. Mit Dingen wie Bedrohungsmatrizen können Sie das benötigte Tool und die TARA-Strategie für Ihr Team leichter identifizieren.

Viele Bedrohungsmatrizen erfassen die potenziellen Bedrohungen und die Funktionen oder Schutzmaßnahmen, die eingerichtet werden sollten. Dies entspricht anerkannten Sicherheitsanforderungen und den Arten von Verifizierungs- und Validierungsmethoden (V&V), die eingesetzt werden müssen.

CI/CD für eingebettete Systeme

Sie benötigen ein solides Anforderungsmanagement-Tool wie Polarion, Jama oder Codebeamer. Sie können diese Anforderungen mit umfangreichen automatisierten SAST- und DAST-Lösungen wie der von Parasoft verifizieren und validieren. Es gibt auch Unternehmen wie itemis, die Sicherheitsbedrohungs- und Risikomanagement-Tools anbieten.

Überbrücken Sie die Sicherheitslücke beim kontinuierlichen Testen und der CI/CD-Pipeline

Während Implementierung von QA in Ihre CI/CD-Pipeline ist eine Sache, die Gewährleistung der Sicherheit in jeder Phase der Automatisierung kann sogar noch wichtiger sein. Wenn es um Dinge wie ISO 21434- und ISO 26262-Compliance geht, adressiert Static Analysis Security Testing (SAST) Standards wie CERT, CWE, OWASP und mehr. Wie andere Standards wie MISRA, die Sicherheitsregeln und -richtlinien in den Standard aufgenommen haben.

Statische Analysen zusammen mit Einheitentests, Compliance-Berichten, Datenflussanalysen und anderen Funktionen von Parasoft-Tools ermöglichen es Ihrer CI/CD-Pipeline auch, Tests zu automatisieren und mehr zu tun, als nur Ihr Entwicklungsteam nach links zu verlagern. Sie können Ihr bereits agiles SDLC mit sicherheitsorientierten und automatisierten Prozessen erweitern.

Lösungen für Ihre TARA-Anforderungen

Unabhängig von Ihrer Branche ist die Sicherstellung, dass sicherheitskritische und sicherheitskritische Elemente konform und funktionsfähig sind, Entwicklung 101. Genauso wie eine CI/CD-Pipeline die Automatisierung für eine kürzere Markteinführungszeit, effektivere Testergebnisse und eine bessere Budgetnutzung nutzt, Eine TARA kann den Zeitaufwand für die Behebung von Sicherheitsfehlern und -bedrohungen reduzieren und gleichzeitig zukünftige Probleme mindern und nicht konforme Assets identifizieren.

Tests wie z statische Analyse kann bei der MISRA-Compliance helfen, während Parasoft C/C++test eine einheitliche Software-Testautomatisierungslösung bietet, die SAST- und DAST-Testmethoden sowie Unterstützung für das Erreichen von Industrie-Fusa-Standards umfasst.

„MISRA“, „MISRA C“ und das Dreieckslogo sind eingetragene Marken von The MISRA Consortium Limited. ©The MISRA Consortium Limited, 2021. Alle Rechte vorbehalten.