Seien Sie am 30. April dabei: Vorstellung von Parasoft C/C++test CT für kontinuierliche Tests und Compliance-Exzellenz | Registrierung

Zum Abschnitt springen

Fügen Sie Ihrer Sicherheitstest-Toolbox eine statische Analyse hinzu

Es gibt viele Möglichkeiten und Techniken, um Schwachstellen in Ihrer Software zu erkennen. Eine der besten Möglichkeiten ist das Static Analysis Security Testing (SAST). So können Sie SAST beim Testen der Softwaresicherheit einsetzen.

Zum Abschnitt springen

Zum Abschnitt springen

Es gibt verschiedene Techniken, um Schwachstellen in Software und Systemen zu identifizieren. Intelligente Organisationen behalten sie in ihrer „Sicherheitstoolbox“ und verwenden eine Kombination von Testtools, darunter:

- Sicherheitstests für statische Analysen (SAST)

- Sicherheitstests für dynamische Analysen (DAST)

- Analyse der Quellenzusammensetzung (SCA)

- Sicherheitslücken-Scanner

- Penetrationstests

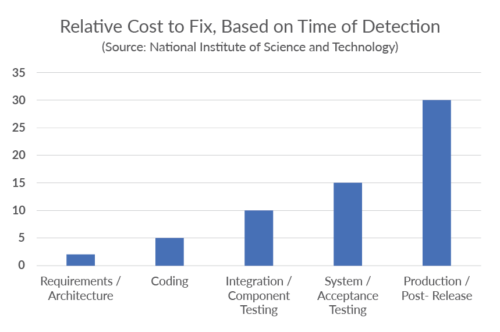

Die Motivation zur Verbesserung der Sicherheit durch automatisierte Tools besteht darin, im Software Development Life Cycle (SDLC) die Identifizierung und Behebung von Schwachstellen so früh wie möglich nach links zu verschieben. Korrekturen und Korrekturen werden komplizierter, wenn die Anwendung kurz vor der Veröffentlichung steht. Abbildung 1 zeigt, wie sich die Kosten für die Behebung von Sicherheitslücken im Verlauf des SDLC dramatisch erhöhen.

Weitere Informationen zur Wirtschaftlichkeit der Software-Sicherheit finden Sie unter Der Geschäftswert sicherer Software weißes Papier. Dieser Beitrag konzentriert sich auf die Verwendung von Sicherheitstests für statische Analysen als Teil der Sicherheitspraxis eines Unternehmens.

Statische vs. dynamische Sicherheitstests: Was ist der Unterschied?

Wie der Name schon sagt, bedeutet statisches Testen, dass es statisch angewendet wird. Mit anderen Worten: Die Analyse wird für Quellcode, Binärdateien und/oder Konfigurationsdateien durchgeführt. Statische Tools nutzen ihr Verständnis der Semantik der Quelle, um Fehler und Schwachstellen abzuleiten.

Diese „Fehlerdetektoren“ werden als Checker oder Regeln bezeichnet. Wenn gegen eine Regel verstoßen wird, wird eine Warnung ausgegeben, die Informationen darüber enthält, wo im Code der Verstoß stattgefunden hat, und in der Regel Trace-Informationen, um die Grundursache aufzuspüren.

Dynamische Tests gelten für laufende Anwendungen. Diese Tools erkennen Probleme bei der Ausführung von Anwendungen und führen Tests durch, indem sie kleine Codeteile namens Instrumentierung hinzufügen, um die Codeabdeckung zu bestimmen und die Frage zu beantworten: Habe ich genug Tests durchgeführt?

Fehler werden während der Ausführung der Anwendung gemeldet und stellen normalerweise Kontextinformationen bereit, damit Entwickler die erkannten Schwachstellen finden und beheben können.

Zu den Hauptunterschieden zwischen statischen und dynamischen Sicherheitstesttools gehören die folgenden.

- Verwendung im SDLC. Statische Tools wie SAST werden früh in der Entwicklung eingesetzt und können auf Code angewendet werden, während er von Entwicklern geschrieben wird. Eine laufende Anwendung ist nicht erforderlich, um aussagekräftige Ergebnisse von SAST-Tools zu erhalten. Diese Früherkennung ist sehr nützlich, um die Auswirkungen von Schwachstellen später in der Entwicklung und beim Testen zu reduzieren. SAST-Tools werden auch zur Durchsetzung sicherer Codierungsrichtlinien verwendet, die dazu beitragen, Schwachstellen von vornherein zu verhindern.

Dynamische Tools wie DAST-Tools können nur auf laufende Anwendungen angewendet werden und kommen daher später in die Entwicklung. Mit modernen CI/CD-Pipelines sind laufende Anwendungen jedoch früher und häufiger verfügbar als zuvor, was DAST-Tools nützlicher macht.

- Technologie. Wie bereits erwähnt, analysieren statische Tools den Quellcode und verfügen über ausgefeilte Algorithmen zur Erkennung von Schwachstellen. Diese Tools verhalten sich ähnlich wie Compiler und analysieren Code während der Erstellung, sind jedoch auch in IDEs für die lokale Verwendung durch Entwickler verfügbar. Ein großer Teil der SAST-Tools ist die Meldung und Verwaltung von Warnungen.

Dynamische Tools hingegen können Test-Frameworks integrieren, um die Testfallgenerierung, Stubbing und Mocking zu automatisieren, die Instrumentierung zu nutzen und spezielle Laufzeitbibliotheken zu verwenden, um Schwachstellen zu erkennen, während die Anwendung ausgeführt wird. Sie umfassen auch Funktionen zur Erfassung und Berichterstattung dieser Ergebnisse. In der Regel sind Trace-Informationen enthalten, was eine schnelle Behebung ermöglicht. Da diese Fehler tatsächlich in einer laufenden Anwendung auftreten, gibt es in der Regel keine Fehlalarme.

- Umfang. Der Umfang der SAST-Tools umfasst die gesamte Codebasis, also die Erkennung von Schwachstellen in Code, der im „normalen“ Betrieb der Anwendung nicht ausgeführt wird. Mithilfe der Flussanalyse können SAST-Tools Codezweige untersuchen, z. B. Fehlerbedingungen, die während des Tests nicht ausgelöst werden. Es ist möglich, dass in diesen ungetesteten Codeteilen Schwachstellen liegen.

DAST-Tools hingegen erkennen Schwachstellen bei der Ausführung von Code. Es besteht ein hohes Maß an Vertrauen in diese Ergebnisse. Darüber hinaus führen Laufzeitbedingungen, wie z. B. kompliziertes Multithread-Verhalten, zu neuen Arten von Fehlern und Schwachstellen, die SAST-Tools übersehen.

- Einschränkungen. Sowohl DAST- als auch SAST-Tools haben Einschränkungen. DAST-Tools erfordern eine laufende Anwendung und der Umfang der Fehler, die sie erkennen können, ist oft begrenzt. Wenn DAST-Tools jedoch Schwachstellen erkennen, stellen diese ein hohes Risiko dar und erfordern eine sofortige Behebung. In SAST-Tools gibt es nur wenige fälschlicherweise gemeldete Fehler, sogenannte False Positives.

SAST-Tools müssen falsch-positive Ergebnisse mit potenziell fehlenden echten Schwachstellen, sogenannten falsch-negativen Ergebnissen, abwägen, um den besten ROI für die Sicherung des Quellcodes zu erzielen. Bei der SAST-Tool-Analyse sind zwar immer Fehlalarme möglich, aber der Vorteil liegt in der frühzeitigen Erkennung von Schwachstellen, die bei späteren Tests möglicherweise übersehen werden.

Sowohl SAST- als auch DAST-Tools können echte Fehler übersehen. Um Fehler zu reduzieren, empfiehlt es sich jedoch, beide Tools gemeinsam zu verwenden.

Statische Analyse Sicherheitstests

SAST-Werkzeuge Sie benötigen keine laufende Anwendung und können daher früh im Entwicklungslebenszyklus verwendet werden, wenn die Korrekturkosten niedrig sind. Auf der einfachsten Ebene analysiert SAST den Quellcode und vergleicht ihn mit einer Reihe von Regeln. SAST-Tools sind normalerweise mit der Identifizierung von Schwachstellen verbunden und informieren Entwickler frühzeitig über schlechte Codierungsmuster, die zu Exploits, Verstößen gegen sichere Codierungsrichtlinien oder mangelnder Konformität mit technischen Standards führen und zu instabilen oder unzuverlässigen Funktionen führen.

Es gibt zwei Hauptanalysetypen, mit denen Sicherheitsprobleme identifiziert werden.

- Durchflussanalyse

- Musteranalyse

Durchflussanalyse

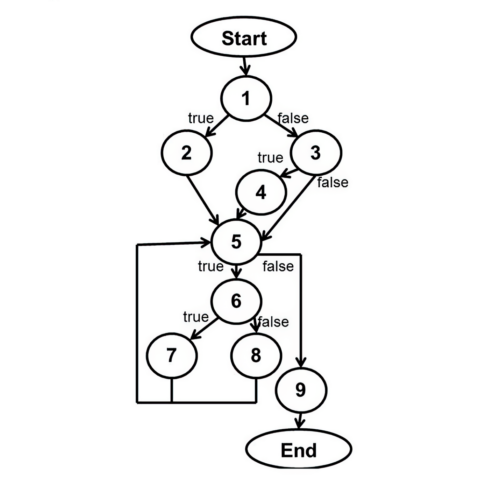

Bei der Flussanalyse analysieren die Tools den Quellcode, um den zugrunde liegenden Kontrollfluss und Datenfluss des Codes zu verstehen.

Das Ergebnis ist eine Zwischendarstellung oder ein Modell der Anwendung. Die Tools führen Regeln oder Prüfer für dieses Modell aus, um Codierungsfehler zu identifizieren, die zu Sicherheitslücken führen. In einer C- oder C ++ - Anwendung kann eine Regel beispielsweise Zeichenfolgenkopien identifizieren und dann das Modell durchlaufen, um festzustellen, ob der Quellpuffer jemals größer als der Zielpuffer sein kann. Wenn dies der Fall ist, kann dies zu einer Sicherheitsanfälligkeit durch Pufferüberlauf führen.

Musteranalyse

Das Vermeiden bestimmter Konstrukte in Code, die sicherheitskritisch sind, ist die Grundlage für moderne Software-Engineering-Standards wie AUTOSAR C ++ 14, MISRA C 2023 und Joint Strike Fighter (JSF). Diese Standards verhindern die Möglichkeit, unzuverlässigen Code falsch zu interpretieren, zu missverstehen oder falsch zu implementieren.

Die Musteranalyse hilft Entwicklern, eine sicherere Teilmenge der Entwicklungssprache im Kontext der Sicherheit zu verwenden, und verbietet die Verwendung von Codekonstrukten, mit denen Schwachstellen überhaupt erst auftreten können. Einige Regeln können Fehler durch Überprüfen der Syntax identifizieren, z. B. eine Rechtschreibprüfung in einem Textverarbeitungsprogramm. Einige moderne Werkzeuge können subtile Muster erkennen, die mit einer schlechten Codierungskonstruktion verbunden sind.

Vorteile von SAST

Jede Testmethode hat Stärken. Viele Unternehmen konzentrieren sich zu sehr auf DAST- und Penetrationstests. Die Verwendung von SAST bietet jedoch mehrere Vorteile gegenüber anderen Testtechniken.

Code-Abdeckung

Die Menge des getesteten Codes ist eine wichtige Messgröße für die Software-Sicherheit. Sicherheitslücken können in jedem Abschnitt der Codebasis vorhanden sein, und nicht getestete Teile können eine Anwendung Angriffen aussetzen.

SAST-Tools, insbesondere solche, die Musteranalyseregeln verwenden, können eine viel höhere Codeabdeckung bieten als dynamische Techniken oder manuelle Prozesse. Sie haben Zugriff auf den Anwendungsquellcode und die Anwendungseingaben, einschließlich versteckter Eingaben, die nicht in der Benutzeroberfläche verfügbar sind.

Ursachenanalyse

SAST-Tools fördern die effiziente Behebung von Sicherheitslücken. Durch Sicherheitstests für statische Analysen wird die genaue Codezeile, die den Fehler verursacht, leicht identifiziert. Durch die Integration in die Entwickler-IDE können Fehler behoben werden, die von SAST-Tools gefunden wurden.

Verbesserung der Fähigkeiten

Entwickler erhalten sofortiges Feedback zu ihrem Code, wenn sie SAST-Tools von der IDE verwenden. Die Daten stärken und schulen sie in sicheren Codierungspraktiken.

Betriebseffizienz

Entwickler nutzen statische Analysen früh im Entwicklungslebenszyklus, auch für einzelne Dateien direkt aus ihrer IDE. Das frühzeitige Auffinden von Fehlern im SDLC reduziert die Kosten für die Behebung erheblich. Es verhindert Fehler von vornherein, sodass Entwickler sie später nicht suchen und beheben müssen.

So holen Sie das Beste aus SAST heraus

SAST ist eine umfassende Testmethode, die einige anfängliche Anstrengungen und Motivation erfordert, um sie erfolgreich anzuwenden.

Stellen Sie SAST so früh wie möglich bereit

Während Teams können SAST-Tools verwenden Zu Beginn des SDLC entscheiden sich einige Organisationen dafür, die Analyse bis zur Testphase zu verschieben. Auch wenn die Analyse einer vollständigeren Anwendung eine interprozedurale Datenflussanalyse ermöglicht, kann ein „Linkswechsel“ mit SAST und die direkte Analyse des Codes aus der IDE Schwachstellen wie Fehler bei der Eingabevalidierung identifizieren. Außerdem können Entwickler einfache Korrekturen vornehmen, bevor sie Code für Builds einreichen. Dies trägt dazu bei, aus Sicherheitsgründen späte Änderungen im Zyklus zu vermeiden.

Verwenden Sie SAST mit agilen und CI / CD-Pipelines

Die SAST-Analyse wird missverstanden. Viele Teams halten es aufgrund der gründlichen Analyse des gesamten Projektquellcodes für zeitaufwändig. Dies kann Unternehmen zu der Annahme veranlassen, dass SAST nicht mit Methoden zur schnellen Entwicklung kompatibel ist, was unbegründet ist. In der IDE des Entwicklers sind nahezu sofortige Ergebnisse von Sicherheitstests für statische Analysen verfügbar, die sofortiges Feedback geben und die Vermeidung von Sicherheitslücken sicherstellen. Moderne SAST-Tools führen eine inkrementelle Analyse durch, um nur die Ergebnisse des Codes anzuzeigen, der zwischen zwei verschiedenen Builds geändert wurde.

Umgang mit verrauschten Ergebnissen

Herkömmliche Sicherheitstesttools für die statische Analyse enthalten häufig viele „informative“ Ergebnisse und Probleme mit geringem Schweregrad im Zusammenhang mit den richtigen Codierungsstandards. Moderne Tools, wie die von Parasoft angebotenen, ermöglichen es Benutzern, die zu verwendenden Regeln/Prüfer auszuwählen und die Ergebnisse nach der Schwere des Fehlers zu filtern, wobei diejenigen ausgeblendet werden, die keine Untersuchung rechtfertigen.

Viele Sicherheitsstandards von OWASP, CWE, CERT und dergleichen verfügen über Risikomodelle, die dabei helfen, die wichtigsten Schwachstellen zu identifizieren. Ihr SAST-Tool sollte diese Informationen nutzen, damit Sie sich auf das Wesentliche konzentrieren können. Benutzer können Ergebnisse stärker auf der Grundlage anderer Kontextinformationen wie Metadaten zum Projekt, dem Alter des Codes und dem für den Code verantwortlichen Entwickler oder Team filtern. Tools wie Parasoft nutzen diese Informationen mit künstlicher Intelligenz (KI) und maschinellem Lernen (ML), um die kritischsten Probleme weiter zu ermitteln.

Entwickler im Fokus

Erfolgreiche Bereitstellungen sind häufig auf Entwickler ausgerichtet. Sie bieten die Tools und Anleitungen, die Entwickler benötigen, um Sicherheit in die Software zu integrieren. Dies ist wichtig in agilen und DevOps / DevSecOps-Umgebungen, in denen eine schnelle Rückmeldung für die Aufrechterhaltung der Geschwindigkeit von entscheidender Bedeutung ist. IDE-Integrationen ermöglichen Sicherheitstests direkt aus der Arbeitsumgebung des Entwicklers - auf Dateiebene, Projektebene oder einfach zum Auswerten des geänderten Codes.

Verwenden Sie die Smart Rule-Konfiguration

Bei der Analyse von Software auf Sicherheitsprobleme passt eine Größe nicht für alle Organisationen. Es ist wichtig, dass die Regeln / Prüfer die spezifischen Probleme ansprechen, die für diese spezifische Anwendung kritisch sind. Unternehmen, die gerade erst mit dem Testen auf Sicherheit beginnen, möchten die Regeln möglicherweise auf die häufigsten Sicherheitsprobleme wie Cross-Site-Scripting und SQL-Injection beschränken. Andere Organisationen haben spezielle Sicherheitsanforderungen, die auf Vorschriften wie PCI DSS basieren. Suchen Sie nach Lösungen, die eine kontrollierte Regel- / Prüferkonfiguration ermöglichen, die Ihren spezifischen Anforderungen entspricht, und keine generische Konfiguration.

Integration statischer und dynamischer Analysen für umfassende Sicherheitstests

Bei Software-Sicherheitstools ist das Ganze besser als die Summe seiner Teile. Dies gilt für das Testen der Anwendungssicherheit, da die verschiedenen Tools in unterschiedlichen Bereichen Stärken und Schwächen haben, die durch die Kombination gemildert werden.

Vorteile der Integration von SAST und DAST

Die Kombination von SAST und DAST ist aufgrund des grundlegenden Unterschieds in der Technologie, die bei statischen Werkzeugen und dynamischen Werkzeugen verwendet wird, eine natürliche Ergänzung. Hier sind einige der Vorteile der Integration beider in Ihre Sicherheitstests.

- Bessere Sicherheitsabdeckung. SAST-Tools decken eine Vielzahl von Sicherheitsproblemen ab und können sichere Codierungsstandards durchsetzen. DAST-Tools decken häufig spezifischere Fehler ab, von denen einige nur in Laufzeitumgebungen auftreten, und sie erkennen schwerwiegende Schwachstellen, die zuvor während der Entwicklung unentdeckt blieben.

- Früherkennung. SAST-Tools zeichnen sich durch die Erkennung von Schwachstellen während der Entwicklung aus, während der Code geschrieben wird. Darüber hinaus ist die Durchsetzung sicherer Codierungsstandards von entscheidender Bedeutung, um fehlerhafte Softwarepraktiken zu verhindern, die zu späteren Schwachstellen führen. Die Integration von DAST hat den zusätzlichen Vorteil, dass schwerwiegende Schwachstellen erkannt werden, die in diesem frühen Stadium übersehen werden.

- Bessere Ergebnisse. Insgesamt eignet sich die Kombination zweier Tools, die Schwachstellen auf unterschiedliche Weise erkennen, besser für Sicherheitstests. SAST-Tools sind zwar anfällig für Fehlalarme, können jedoch Schwachstellen erkennen, die beim Testen übersehen werden. DAST-Tools hingegen haben ein hohes Maß an Vertrauen in ihre Ergebnisse, wodurch das Problem falsch positiver Ergebnisse weitgehend ausgeschlossen ist.

- Verbesserte Zusammenarbeit. SAST- und DAST-Tools werden häufig von verschiedenen Teams in der Organisation verwendet. SAST-Tools sind in der Regel die Domäne von Softwareentwicklern, während Softwareentwickler, Tester und Sicherheitsexperten alle DAST-Tools verwenden. Durch die Integration der verschiedenen Anwendungssicherheitstools werden diese Teams dazu ermutigt, gemeinsame Schwachstellen auszutauschen und gemeinsam an ihnen zu arbeiten. Frühzeitige Prävention und spätere Laufzeiterkennung sind das Beste aus beiden Welten.

- Weniger Compliance-Aufwand und Risiko. Die Einhaltung von Sicherheitsvorschriften ist ein zeitaufwändiges und kostspieliges Unterfangen. Die Risiken einer Nichteinhaltung können schwerwiegend sein. Die gemeinsame Integration von Anwendungssicherheitstools ist eine bewährte Methode, die die Sicherheitslage eines Unternehmens verbessert. Diese Tools erstellen auch einen automatisierten „Papier“-Trail der Sicherheitstestaktivitäten, der die gebotene Sorgfalt nachweist. Die erhöhte Abdeckung und die besseren Ergebnisse durch die Integration dieser Tools zahlen sich in einem geringeren Sicherheits- und Compliance-Risiko aus.

Herausforderungen und Best Practices für die Integration

Die Integration von Tools kann im Allgemeinen eine Herausforderung sein. Tools verschiedener Anbieter funktionieren möglicherweise nicht gut zusammen und die Berichte der einzelnen Tools können widersprüchlich sein und unterschiedliche Formate aufweisen. Dies führt zu folgenden Herausforderungen.

- Workflow-Integration. Alle Entwicklungstools, ob sicherheitsrelevant oder nicht, müssen gut in bestehende Entwickler-Workflows und CI/CD-Pipelines integriert werden. Daher muss sich jedes einzelne Tool gut in die Umgebung und mit jedem sicherheitsrelevanten Tool integrieren. Jedes Tool muss sowohl einzeln als auch in einer integrierten Sicherheits-Toolbox einen Mehrwert bieten.

- Datenintegration. Jedes Sicherheitstool erstellt seinen eigenen Satz von Berichten, die möglicherweise in inkompatiblen Formaten vorliegen. Aufgrund der Natur der SAST- und DAST-Tools kann es beispielsweise auch Fälle geben, in denen sie über dieselben Schwachstellen berichten. Es ist wichtig, dass die Daten aller Tools auf irgendeine Weise orchestriert werden.

- Ausbildung. Tools verfügen über unterschiedliche Schnittstellen. Entwickler und Tester müssen im Umgang mit allen Tools geschult werden. Sie müssen lernen, die Tools im Alltag zu nutzen und die Ergebnisse der einzelnen Tools zu verarbeiten, zu korrigieren und zu aktualisieren.

- Kosten. Für Sicherheitstools fallen Lizenzgebühren an und es ist jeweils ein Schulungsaufwand erforderlich. Hinzu kommen die Kosten für die Integration der Tools und der Zeitaufwand für die Verarbeitung der Berichte daraus.

Die Integration Ihrer Anwendungssicherheits-Toolbox bietet einen hervorragenden ROI, daher sollte diese Liste Sie nicht von der Mühe entmutigen. Hier sind einige Best Practices, die die Integration erleichtern:

- Bewerten Sie vor dem Kauf die Kompatibilität und Abdeckung des Werkzeugs. Bevor Sie SAST- und DAST-Tools integrieren, prüfen Sie deren Kompatibilität und Abdeckung. Berücksichtigen Sie die Programmiersprachen, Frameworks und Anwendungstypen, die sie unterstützen. Stellen Sie sicher, dass die Tools ihre Stärken ergänzen und ein breites Spektrum an Sicherheitslücken abdecken.

- Richten Sie einen klaren Arbeitsablauf ein. Beschreiben Sie die Schritte und Verantwortlichkeiten für die Verwendung der SAST- und DAST-Tools. Dazu sollte gehören, wann und wie jedes Tool verwendet wird, wer für die Durchführung der Tests verantwortlich ist und wie die Ergebnisse geteilt und verfolgt werden. Darüber hinaus sollte definiert werden, wie die Ergebnisse beider Tools effektiv genutzt werden können.

- Automatisieren Sie die Datenintegration. Verwenden Sie Tools zur Sicherheitsorchestrierung oder nutzen Sie die integrierten Integrationsfunktionen der SAST- und DAST-Tools. Richten Sie ein gemeinsames Repository oder eine zentrale Plattform ein, die die Ergebnisse beider Tools zusammenfassen und korrelieren kann. Automatisieren Sie die Erfassung der Ergebnisse beider Tools, um den manuellen Aufwand zu minimieren und die Effizienz zu steigern.

- Richten Sie ein Sicherheitsschulungsprogramm ein. Für eine bessere Effizienz und Workflow-Integration erstellen Sie ein gemeinsames Schulungsprogramm speziell für Ihr Unternehmen, das spezifische Sicherheits-Workflows, Tools, Richtlinien und Praktiken abdeckt. Dies ist effektiver als eine schrittweise Schulung für jedes einzelne Werkzeug. Ein wichtiger Aspekt der SAST- und DAST-Tool-Schulung ist die Analyse der Ergebnisse, das Verständnis der Risiken gemeldeter Schwachstellen und die Priorisierung von Korrekturen.

- Suchen Sie nach Kostensenkungen und Effizienzsteigerungen. Einige Anbieter bieten beide Arten von Tools in einer integrierten Suite an, was möglicherweise attraktiver ist. Analysieren Sie die Gesamtbetriebskosten im Vergleich zum potenziellen ROI für die kombinierte Lösung. Vergleichen Sie unbedingt die Kosten im Zusammenhang mit der Tool-Integration, den Infrastrukturanforderungen und den Wartungskosten.

- Bewerten Sie die Integration von Sicherheitstools regelmäßig neu. Überprüfen und aktualisieren Sie die Integrationen von Sicherheitstools, da sich die Tools mit jeder Version verbessern, ebenso wie Ihre Sicherheitsanforderungen. Bleiben Sie über neue Technologien, Frameworks und Sicherheitsbedrohungen auf dem Laufenden, da sich all dies auf Ihre Sicherheitsabläufe und die Tool-Nutzung auswirkt.

Andere Arten von Anwendungssicherheitstests

Zusätzlich zu den Modi SAST und DAST, es gibt andere Arten von Anwendungssicherheitstests.

- Interaktive Anwendungssicherheitstests. IAST kombiniert die Interaktion mit dem Programm gepaart mit der Beobachtung, um Software-Schwachstellen zu erkennen. Mit anderen Worten: Es überwacht das Verhalten der Anwendung während der Ausführung und gibt kontinuierlich Feedback zu allen entdeckten Sicherheitsproblemen.

- Selbstschutz der Laufzeitanwendung. RASP nutzt Laufzeittechnologie, die in einer Anwendung installiert wird, um eine zusätzliche Sicherheitsebene bereitzustellen. Diese Schicht überwacht die Anwendung in Echtzeit und kann alle Exploit- oder Angriffsversuche erkennen und blockieren.

- Sicherheitstests für mobile Anwendungen. MAST konzentriert sich auf mobile Anwendungen und nutzt DAST und SAST sowie zusätzliche Funktionen, die sich auf die Sicherheit mobiler Anwendungen konzentrieren. MAST kann sich auch auf gerätespezifische Exploits wie Jailbreaking, Rooten des Geräts, Datenschutzverletzungen und Datenlecks erstrecken.

- Analyse der Softwarezusammensetzung. SCA untersucht Containerbilder, Quellcode, Binärdateien und mehr auf der Suche nach Open Source. Ziel ist es, Abhängigkeiten von Drittanbietern und Open-Source-Software zu erkennen und eine Software-Stückliste (SBOM) zu erstellen. Eine Liste aller in einer Codebasis vorhandenen Open-Source- und Drittanbieterkomponenten. Mit einem SBOM können Sie schnell auf die Sicherheits-, Lizenz- und Betriebsrisiken reagieren, die mit der Nutzung von Open Source einhergehen.

Es ist wichtig zu beachten, dass es sich hierbei um Testtechniken für die Anwendungssicherheit handelt, die in ein Ökosystem von Sicherheitstechniken passen. Beispielsweise verwenden Teams häufig Tools zur Orchestrierung der Anwendungssicherheit, um die Informationen aus all diesen Techniken zu organisieren, zu analysieren und darüber zu berichten.

Nutzen Sie KI und ML, um die wichtigsten Verstöße zu identifizieren

Technologien für künstliche Intelligenz (KI) und maschinelles Lernen (ML) verbessern die statischen Analyselösungen von Parasoft, um Hotspots und Schnittpunkte zwischen allen gefundenen Verstößen zu identifizieren. Dies ermöglicht Teams, ihre Bemühungen auf den Teil der Codebasis zu konzentrieren, der die Hauptursache für viele andere Probleme ist. Darüber hinaus überwacht ML das Verhalten Ihrer Entwicklungsteams und lernt daraus, um zu unterscheiden, was wichtig ist und was nicht.

Das Training Ihres KI-Modells basierend auf dem historischen Verhalten des Entwicklungsteams bietet eine mehrdimensionale Analyse der Ergebnisse, während ML Daten gruppiert, um korrelierte, verwandte oder ähnliche Verstöße zu identifizieren.

Noch besser ist die Kombination der beiden Technologien. Die Kombination lernt, welche falsch-positiven Ergebnisse ignoriert und welche richtig-positiven Ergebnisse hervorgehoben werden sollen. Es schrumpft einen Berg an Informationen auf wenige, höchst wertvolle Diamanten.

Beispielsweise kann eine statische Analyse Tausende von Verstößen in einer typischen Codebasis aufdecken. Auch wenn Sie möglicherweise Hunderte von Fehlern identifizieren können, die behoben werden müssen, werden Sie nicht in der Lage sein, alles in der verfügbaren Zeit zu beheben. Wenn KI und ML Hotspots von Verstößen finden, können Sie mehrere Fehler gleichzeitig beheben, indem Sie den einzelnen Codeabschnitt identifizieren, der sie alle verursacht.

Prävention ist besser als Erkennung

Bauen Sie Sicherheit in Ihre Anwendung ein. Es ist viel effektiver und effizienter als der Versuch, eine Anwendung zu sichern, indem die Sicherheit am Ende des SDLC auf eine fertige Anwendung gelegt wird. So wie Sie die Qualität einer Anwendung nicht testen können, gilt dies auch für die Sicherheit. SAST ist der Schlüssel zur Früherkennung und verhindert Sicherheitslücken, indem von Anfang an sicherer Code geschrieben wird.

Mit SAST-Tools können Unternehmen die Softwaresicherheit bereits in den frühen Entwicklungsphasen nutzen und ihren Softwareentwicklern die Tools und Anleitungen zur Verfügung stellen, die sie zum Erstellen sicherer Software benötigen.

Den Wert von SAST . freisetzen

„MISRA“, „MISRA C“ und das Dreieckslogo sind eingetragene Marken von The MISRA Consortium Limited. ©The MISRA Consortium Limited, 2021. Alle Rechte vorbehalten.