Seien Sie am 30. April dabei: Vorstellung von Parasoft C/C++test CT für kontinuierliche Tests und Compliance-Exzellenz | Registrierung

Zum Abschnitt springen

Erleichtern Sie die Einhaltung von DISA ASD STIG mit standardisiertem SAST

Die Sicherung von Unternehmensanwendungen, die vom Verteidigungsministerium verwendet werden, ist für seine Mission von entscheidender Bedeutung, aber die Anwendungssicherheit in diesem Ausmaß kann entmutigend sein. Sehen Sie, wie das SAST-Tool von Parasoft dies weniger umständlich machen kann.

Zum Abschnitt springen

Zum Abschnitt springen

Was ist DISA ASD STIG?

Defense Information Systems Agency (DISA), Application Security and Development (ASD) und Security Technical Implementation Guides (STIG) sind eine Reihe von Richtlinien zur Sicherung von Desktop- und Unternehmensanwendungen, die vom Verteidigungsministerium verwendet werden. Die Richtlinien gelten speziell für die Anwendungsentwicklung im eigenen Haus.

Der DISA STIG für Anwendungssicherheit und -entwicklung (DISA ASD STIG) kann einschüchternd sein. Bei fast 300 zu prüfenden Punkten fragen Sie sich vielleicht, wie Sie jemals konform sein sollen, ganz zu schweigen davon, wo Sie anfangen sollen. Aber mit dem richtigen Ansatz muss die Verwendung von STIG zur Sicherung Ihrer Anwendungen nicht allzu schwierig sein.

Anforderungen zum Erreichen der Konformität mit DISA ASD STIG

Einhaltung der DISA ASD STIG-Richtlinien erreichen erfordert Nachweise, in der Regel in Form von Unterlagen, die die Prüfer zufrieden stellen. In diesem Beitrag wird erläutert, wie Statische Anwendungssicherheitstests von Parasoft (SAST)-Tools können dazu beitragen, Compliance auf effiziente, weniger riskante und kostengünstige Weise zu erreichen. Um dies zu erreichen, werden sowohl Erkennungs- als auch Präventionsmethoden empfohlen.

- Scannen von Anwendungen mit statischen Analysetools, um sicherzustellen, dass Schwachstellen in der Anwendung erkannt und behoben werden. Das DISA-ASD-STIG hat spezifische Richtlinien dazu, welche Klassen von Schwachstellen erkannt und behoben werden müssen.

- Einhaltung vorbeugender Prozesse nach links verschieben, wodurch schlechte Codierungspraktiken, die zu Schwachstellen führen, beseitigt werden. Dieses breitere Erkennungsspektrum umfasst das Scannen von Anwendungen und die Anwendung von Industriecodierungsstandards wie OWASP Top 10 und SEI CERT C/C++. Es enthält auch Richtlinien wie das Entfernen von „Code Smells“, die schlechte Praktiken sind, die bekanntermaßen die Hauptursache für Software-Schwachstellen sind.

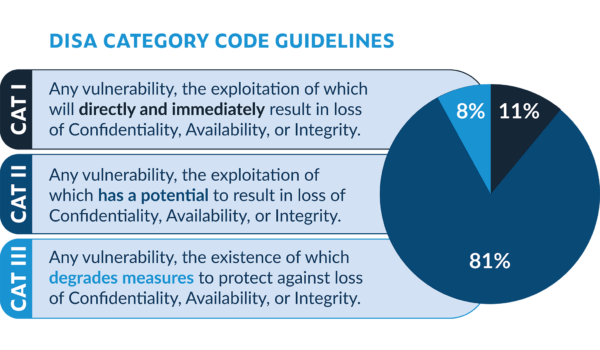

Wie wird die Einhaltung von DISA ASD STIG bewertet?

Die Einhaltung der Richtlinien wird anhand der Produkt- und Prozessdokumentation sowie der Beobachtung und Überprüfung der Funktionalität bewertet.

2.1.2 Funktionalität

Bei der Überprüfung einer Anwendung müssen Aspekte der Anwendungsfunktionalität bewertet werden, um sicherzustellen, dass die geeigneten Kontrollen vorhanden sind, um die Anwendung und die Anwendung zu schützen

Daten. Zu berücksichtigende Punkte umfassen die Art der Daten, die von der Anwendung verarbeitet werden, z. B. klassifizierte, nicht klassifizierte und öffentlich zugängliche oder personenbezogene Daten (PII). Die Netzwerkverbindungen der Anwendung, Netzwerkzugriffskontrollen, Dateneingangs-/-ausgangspunkte, Anwendungsauthentifizierungsmechanismen, Anwendungszugriffskontrollen und Anwendungsprüfungsmechanismen. Diese Elemente variieren je nach Anwendungsarchitektur, Design und Datenschutzanforderungen. —ASD STIG Übersicht, V4R9

Mit anderen Worten, der STIG verlangt Nachweise für sicheres Design und Implementierung durch Dokumentation, Verifizierung und Validierung aller Aspekte des Softwareentwicklungslebenszyklus, einschließlich Bereitstellung und Betrieb. Diese Richtlinien gelten während der gesamten Lebensdauer des Produkts, einschließlich Konfiguration, Wartung und Ende der Lebensdauer.

DISA ASD STIG erfordert die Verwendung von Anwendungscode-Scannern (Übersicht, Abschnitt 4.1) „… ein automatisiertes Tool, das den Anwendungsquellcode auf Sicherheitslücken, bösartigen Code und Hintertüren analysiert.“ In der gebräuchlicheren Terminologie handelt es sich um statische Anwendungssicherheitstests (SAST), die durch statische Codeanalyse implementiert werden und „wo immer möglich eingesetzt werden sollten. Besonders in der Entwicklungsumgebung, wo Code, der als reparaturbedürftig identifiziert wurde, vor der Veröffentlichung behandelt werden kann.“

Vorgehensweise bei der DISA ASD STIG-Konformität für die Softwareentwicklung

Welche Rolle spielen SAST-Tools bei der DISA ASD STIG-Compliance?

Version 3.x des DISA ASD STIG erforderte die Einsatz der statischen Codeanalyse zusammen mit spezifischen Richtlinien für die statische Analyse, die überprüft werden müssen. Dies ist jedoch bei Version 5, Release 1 nicht der Fall.

V5.R1 verwendet den Begriff „Application Scanning“, was auf statische Codeanalyse und verwandte Technologien wie Software-Kompositionsanalyse hinausläuft. Neben der allgemeinen Anforderung zur Schwachstellenanalyse mittels statischer Codeanalyse gibt es Anforderungen für:

- OWASP Top 10 (V-69513)

- Überläufe (V-70277)

- Rennbedingungen (V-70185)

- Fehlerbehandlung (V-70391)

Oberflächlich betrachtet sieht dies wie eine kleine Gruppe von Schwachstellen aus. Dies führt jedoch zu vielen verwandten Softwareschwächen. Beispielsweise werden die OWASP Top 10 in über 50 CWEs umgewandelt, von denen jeder mehrere verwandte Schwächen aufweist.

Obwohl dies die minimale Menge an Sicherheitslücken speziell für die Compliance ist, ist es ratsam, eine breitere Palette von Sicherheitslücken in Betracht zu ziehen, die erkannt werden sollen. Dies rationalisiert das STIG-Audit, indem unsicherer Code frühzeitig erkannt wird, bevor Schwachstellen auftreten.

Nutzen Sie die Automatisierung und einen Shift-Left-Ansatz für die DISA ASD STIG-Compliance

Um die Einhaltung von DISA ASD STIG zu erleichtern, empfiehlt Parasoft, die Automatisierung dort einzusetzen, wo es am sinnvollsten ist, und präventive Techniken zu verwenden, um Schwachstellen zu vermeiden.

Es ist teurer und zeitaufwändiger, Schwachstellen zu erkennen und zu beheben, wenn die Software fast fertig ist, als während der Entwicklung. Aus diesem Grund besteht der Ansatz von Parasoft darin, die Bewertung, Erkennung und Behebung von Schwachstellen nach links zu verlagern, sodass sie früher im Lebenszyklus erfolgen.

Entwickler sind weniger besorgt über den größeren Umfang der DISA ASD STIG-Anforderungen. Es gibt jedoch wichtige Schritte, die sie unternehmen können, um das Leben einfacher zu machen und die Backend-Arbeitslast während Audits zu reduzieren. Ein präventiver Shift-Left-Ansatz, der Automatisierung nutzt, ist der Schlüssel für Entwickler.

Shift-Left-Tests mit Codeanalyse

Statische Analyse verwenden bereits zu Beginn der Entwicklung verhindert, dass sich Schwachstellen überhaupt in die Software einschleichen. Es ist auch eine gute Möglichkeit, die Qualität und Sicherheit von Legacy- oder Drittanbieter-Quellcode zu bewerten.

Aktivieren Sie Code Smells & Preventative Standards Checkers, um den Code abzuhärten

Neben der direkten Erkennung von Fehlern und Schwachstellen ist es wichtig, schlechte Codierungsstile zu verhindern, die später zu einem Problem werden können. Diese basieren auf der Arbeiten von Kent Beck und Martin Fowler die potenzielle Problembereiche in schlecht gestaltetem Code, wie z. B. Duplizierung oder zu große und komplexe Funktionen/Methoden, als Bereiche umreißt, in denen sich Fehler und Schwachstellen wahrscheinlich manifestieren.

Verwenden Sie ein Tool mit standardmäßiger Unterstützung

DISA ASD STIG erfordert ausdrücklich das Scannen auf bestimmte Arten von Schwachstellen, die Entwickler mit einem erweitertes statisches Analysetool die Ergebnisse für spätere Berichte und Audits sammelt und analysiert. Parasoft bietet SAST-Checker, die in einem nativen Standardformat arbeiten und Namen und Schweregrade verwenden, wie sie von DISA ASD STIG definiert werden. Dies vermeidet langwierige Mapping-Übungen, um Schwachstellen mit Anforderungen in der STIG zu verbinden.

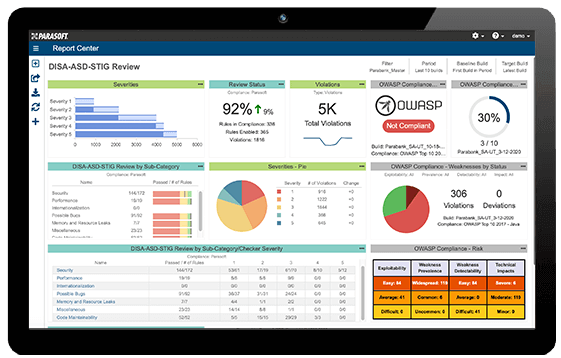

Die statische Analyse von Parasoft bietet sofort einsatzbereite Unterstützung für DISA-ASD-STIG und OWASP Top 10 sowie sofort einsatzbereite Unterstützung für andere gängige Sicherheitsstandards wie CWE und CERT durch vorkonfigurierte Einstellungen und spezifisches Web Dashboard-Berichte für C, C++, C#, Java und VB.NET.

So wählen Sie ein modernes statisches Analysewerkzeug aus

Die DISA ASD STIG-Berichterstellung in Parasoft-Tools bietet ein vollständig überprüfbares Compliance-Framework für Projekte. Diese Berichte sind in ein standardisiertes Dashboard integriert. Die Testkonfiguration, die in den Versionen 2022.1 der automatisierten Softwaretestlösungen C/C++test, dotTEST und Jtest verfügbar ist, erleichtert die automatische Integration und den Nachweis der Konformität in Berichte und den Nachweis der Konformität während eines Audits – das spart Zeit, Arbeit, und Kosten. Die native Konfiguration deckt auch ein breites Spektrum an Sicherheitsaspekten ab, um die Bereitschaft der Software für den funktionalen Teil des Audits zu verbessern.

Zusammenfassung

Das DISA ASD STIG stellt eine ziemlich entmutigende Reihe von Anforderungen für die Sicherung von Software für DoD-Anwendungen dar. Es gibt verschiedene Methoden, um die Einhaltung der im STIG beschriebenen Regeln nachzuweisen – normalerweise durch Audits der Dokumentation, Berichte und manuellen Aufwand, um eine Anwendung zu verwenden und ihre Protokolle zu überprüfen. Es gibt Möglichkeiten zur Automatisierung in Schlüsselbereichen, die im STIG beschrieben sind, wie z. B. das Scannen von Anwendungscodes. Eine standard-native SAST-Lösung optimiert die Compliance mit Transparenz, die durch standard-native Checker und dedizierte DISA ASD STIG-Formatkonfigurationen bereitgestellt wird.

Ein pragmatischer Ansatz, der präventive Techniken betont, die Schwachstellen früh im Projektlebenszyklus beseitigen, funktioniert am besten. Die SAST-Tools von Parasoft bieten eine frühzeitige Erkennung von Schwachstellen und erzwingen Codestil und -qualität, um schlechte Sicherheitspraktiken so früh wie möglich zu verhindern.