Seien Sie am 30. April dabei: Vorstellung von Parasoft C/C++test CT für kontinuierliche Tests und Compliance-Exzellenz | Registrierung

Zum Abschnitt springen

5 Tipps für die statische und dynamische Analyse von Medizingerätesoftware

Statische und dynamische Analysen sind der Schlüssel zur Erfüllung der Compliance beim Softwaretesten, aber die Prozesse sind nicht einfach zu implementieren. Der Beitrag bietet eine Expertenanleitung, wie Sie den Prozess automatisieren können.

Zum Abschnitt springen

Zum Abschnitt springen

Cybersicherheit ist ein starker FDA-Fokus mit spezifischen Anforderungen in Bezug auf die statische und dynamische Codeanalyse. Daher ist es für Ingenieure wichtig, diese Praktiken zu automatisieren und sie in bestehende Entwicklungsworkflows zu integrieren.

Für Unternehmen, die sicherheitskritische Software für medizinische Geräte entwickeln und liefern, statische und dynamische Codeanalysepraktiken implementieren und diese in Projekten einsetzen, die von relativ einfachen Blutzuckermessgeräten bis hin zu komplexeren Systemen wie Infusionspumpen, Patientenmonitoren und Lungenfunktion reichen Lüftungseinheiten ist ein integraler Bestandteil des Prozesses. Dieser Beitrag behandelt Statische vs. dynamische Codeanalyse in Software für medizinische Geräte und teilt praktische Tipps und Best Practices.

Einführung in die Risikoanalyse von Software für medizinische Geräte

Medizinprodukte sind ein wesentlicher Bestandteil des modernen Gesundheitssystems. Die Weltgesundheitsorganisation (WHO) Schätzungen dass es weltweit etwa 2 Millionen Medizinprodukte gibt. Angesichts der Entwicklung der künstlichen Intelligenz (KI), des maschinellen Lernens (ML) und des Internets der Dinge (IoT) sind moderne medizinische Geräte vernetzter denn je, was ihre Komplexität und ihre Anwendungsfälle erhöht.

Mit der zunehmenden Integration von Technologie in die medizinische Praxis verlassen sich medizinische Geräte zunehmend auf Software, um einige Schlüsselfunktionen auszuführen. Beispielsweise können medizinische Geräte unter anderem medizinische Bilder analysieren und diagnostische Unterstützung bieten, intelligente Implantate mit Sensoren einsetzen, die mit Desktop- oder Mobilgeräten kommunizieren, und chirurgische Eingriffe mit Robotern durchführen. Während Medizingerätesoftware den Bereich der Medizin vorangebracht hat, hinterlässt sie uns einige Risiken, die sorgfältig gehandhabt werden müssen.

Softwarerisiken für medizinische Geräte können aus verschiedenen Quellen stammen, einschließlich Codierungsfehlern, Hardwarefehlfunktionen, Benutzerfehlern usw. Diese Risiken können möglicherweise Patienten, medizinischem Fachpersonal oder allen Personen, die mit dem Gerät in Kontakt kommen, Schaden zufügen.

Zusätzlich zu den oben genannten Risiken sind diese Geräte von Cybersicherheitsrisiken umgeben, da sie medizinische Daten sammeln, speichern, verarbeiten und übertragen. Daher sind Aufsichtsbehörden wie die Food and Drug Administration (FDA) dazu da, die Herstellung und den Einsatz von Software für medizinische Geräte zu regulieren. Um jedoch zu wissen, ob Ihre Software für medizinische Geräte diesen regulatorischen Standards entspricht, ist die Durchführung einer gründlichen Risikoanalyse der Software für medizinische Geräte vor der Verwendung unerlässlich.

Was ist eine Risikoanalyse für Medizingerätesoftware?

Vor der Diskussion Software für medizinische Geräte Risikoanalyse, schauen wir uns das Risiko an. In der einfachsten Definition ist Risiko die Möglichkeit eines Verlustes oder einer Verletzung. Die Risikoanalyse von Software für medizinische Geräte ist der Prozess des Testens von Software für medizinische Geräte, um die damit verbundenen Risiken zu identifizieren, zu bewerten und zu mindern. Dazu gehört auch das Testen der beabsichtigten Verwendung, Funktionalität und potenziellen Gefahren für Patienten oder Bediener der Software anhand einiger Risikomanagement-Benchmarks.

Für Hersteller von Medizinprodukten ist die Risikoanalyse ein wesentlicher Bestandteil des Softwareentwicklungsprozesses für Medizinprodukte. Dies ist eine wesentliche Anforderung, die Herstellern von Medizinprodukten dabei hilft, regulatorische Standards zu erfüllen.

Das Hauptziel der Risikoanalyse von Software für medizinische Geräte besteht darin, sicherzustellen, dass die Software sicher und effektiv ist, nicht nur für medizinische Zwecke, sondern auch sicherzustellen, dass diese Geräte nicht anfällig für Cyberangriffe sind und zu einer erheblichen Datenschutzverletzung führen.

Warum ist eine Risikoanalyse für Medizingerätesoftware wichtig?

Stellen Sie sich vor, ein Auto auf die Straße zu bringen, ohne einige der kritischen Teile wie Bremssystem, Airbag, Beleuchtung, Aufhängung und Lenksysteme zu überprüfen. Das Ignorieren dieser Kontrollen könnte die Wahrscheinlichkeit eines Autounfalls erhöhen. Gleiches gilt für den Einsatz von Medizingerätesoftware ohne Risikoanalyse.

Die Risikoanalyse von Software für medizinische Geräte ist entscheidend, um die Patientensicherheit zu gewährleisten und das potenzielle Auftreten medizinischer Gefahren und Sicherheitsverletzungen in den Krankenakten von Patienten zu reduzieren.

Darüber hinaus verlangen Aufsichtsbehörden wie die FDA von Herstellern medizinischer Geräte, dass sie eine Risikoanalyse ihrer Software für medizinische Geräte durchführen, bevor sie für die Verwendung durch den Verbraucher zugelassen werden können. Die Nichteinhaltung gesetzlicher Vorschriften kann zu Verzögerungen bei der Gerätezulassung oder zu Rückrufen führen.

Mit anderen Worten, die Risikoanalyse kann Herstellern auch dabei helfen, Möglichkeiten zur Verbesserung der Gerätesicherheit, Sicherheit und Benutzerfreundlichkeit zu identifizieren, was möglicherweise zu höheren Umsätzen und Marktanteilen führt.

Der Regulierungsrahmen für die Risikoanalyse von Software für medizinische Geräte

Die Entwicklung von Software für medizinische Geräte wird von verschiedenen Aufsichtsbehörden wie der FDA und der europäischen Verordnung über medizinische Geräte (MDR) reguliert.

Als Regulierungsbehörde gewährleistet die FDA die Sicherheit, Effizienz und Sicherheit von Human- und Tierarzneimitteln, biologischen Produkten, medizinischen Geräten, Lebensmitteln, Kosmetika und anderen Produkten. Die Aufgabe der FDA besteht darin, die öffentliche Gesundheit zu schützen und zu fördern, indem sie die Entwicklung, Herstellung, Vermarktung und den Vertrieb dieser Produkte reguliert und überwacht.

Ebenso ist ISO 13485 ein weltweit anerkannter Standard, der die Anforderungen an die Qualität in der Medizinprodukteindustrie umreißt. Dieser Standard bietet Herstellern praktische Richtlinien zur Umsetzung geschäftlicher und technischer Praktiken, um sicherzustellen, dass alle Medizinprodukte die Einhaltung gesetzlicher Vorschriften und die Anforderungen der Kunden erfüllen.

Durch die Übernahme der in ISO 13485 beschriebenen Best Practices und Prozesse können Hersteller ihre Abläufe rationalisieren, Kosten senken, Risiken managen, die Produktivität steigern und ihre Produkte und Dienstleistungen kontinuierlich verbessern.

Es gibt auch IEC 62304, eine Reihe internationaler Normen, die Richtlinien für die Entwicklung, Wartung und das Risikomanagement von Software für medizinische Geräte enthalten. Das Framework umreißt die Anforderungen, die erfüllt werden müssen, um sicherzustellen, dass die in medizinischen Geräten verwendete Software sicher und zuverlässig ist und akzeptablen Standards entspricht. IEC 62304 spezifiziert Softwareentwicklungsprozesse, Dokumentationsanforderungen Verifizierungs- und Validierungsverfahren.

Diese regulatorischen Rahmenbedingungen sollen als Standards für die Durchführung von Risikoanalysen zu Medizinprodukten dienen. Daher ist ihre Einhaltung unerlässlich, um die behördliche Genehmigung für die Entwicklung von Software für medizinische Geräte zu erhalten und das Engagement eines Herstellers für Exzellenz und die Fähigkeit, qualitativ hochwertige Produkte zu liefern, zu demonstrieren.

Damit Hersteller von Software für medizinische Geräte diese Vorschriften einhalten können, sind häufig Softwaretestprozesse erforderlich, um auf Programmierfehler, Verstöße gegen Codierungsstandards, Syntaxverstöße, unsichere Konfigurationen und dergleichen zu prüfen. Das ist wo statische Code-Analyse und dynamische Analyse Komm herein.

Statische Code-Analyse

Statische Analyse ist eine Praxis die automatische Überprüfung der Einhaltung bekannter Codierungsrichtlinien (MISRA, CERT, AUTOSAR, JSF) und die Erkennung potenzieller Fehler wie Nullzeiger-Dereferenzierung, Division durch Null und Pufferüberläufe. Moderne statische Analysetools ergänzen auch die traditionelle Code-Review-Praxis, indem sie den manuellen Aufwand um mindestens 30 % reduzieren.

In den meisten Fällen zeigt die erste Ausführung eines statischen Analysetools für Ihren aktuellen Code Tausende von Fehlern. Einige Entwicklungsteams für medizinische Geräte sind beim ersten Durchlauf sogar auf über 20,000 gestoßen. Das kann unglaublich überwältigend sein. Es scheint, als würde es Jahre dauern, sie alle zu reparieren. Hier sind einige Expertentipps zur Bewältigung des Problems.

Tipp Nr. 1: Der Compiler ist Ihr Freund

Disziplinierte Entwicklungsteams kompilieren normalerweise mit –Wall und –Werror (in GCC) oder /Wall /WX (in Visual Studio) oder verwenden ähnliche Optionen in anderen Compilern. Das Beheben von Compiler-Warnungen ist eine einfache und kostengünstige Möglichkeit, sich auf die Ausführung der statischen Analyse vorzubereiten. Die Überprüfung der Ausgabe Ihres Compilers in einem „paranoiden“ Modus kann das Gesamtvolumen von Verstößen gegen die statische Analyse reduzieren.

Obwohl es eine gute Sache ist, alle Compiler-Warnungen behoben zu haben, gibt es viele Projekte, bei denen die Verwendung nur eines Compilers nicht ausreicht und aus Compliance-Gründen keine akzeptable Option ist.

Verwenden Sie nach dem Trocknen Ihres Compilers statische Analysewerkzeuge, die viel tiefer in den Code eintauchen und Ihnen viel mehr Hinweise geben sollen.

Tipp Nr. 2: Führen Sie frühzeitig im Prozess statische Analysen durch

Wenn Sie derzeit Software für medizinische Geräte entwickeln, sollten Sie darauf vorbereitet sein, sich mit der Frage nach einer zu befassen Praxis der automatisierten statischen Codeanalyse. Die statische Analyse ist fast garantiert ein Diskussionsthema während eines internen/externen Audits oder sogar einer Einreichung vor der Markteinführung.

Der Schlüssel liegt darin, das Tool so einzusetzen, dass die Entwicklung nicht an Geschwindigkeit verliert, während sie sich auf die Verbesserung der Qualität konzentriert, und sich nicht mit Tool-Eigenheiten und Lärm auseinandersetzen muss. Dies ist ein Balanceakt, der Übung und Fachwissen erfordert. Was Sie vielleicht feststellen werden, ist, dass Sie beim Entdecken der Grundursache der gemeldeten Fehler wahrscheinlich feststellen werden, dass viele von ihnen einfach zu beheben sind.

Hier sind einige Beispiele aus einem statischen Analysebericht, die mit einem einfachen Skript oder gut ausgebildeten Praktikanten leicht zu beheben sind.

- Aufruf von clear-Funktionen in Destruktoren.

- Der Destruktor „~CTitle“ sollte die Funktion „clear_“ nicht aufrufen, die sich nicht im try-Kontext befindet

- Der Destruktor '~THelper' sollte die Funktion 'removeModule' nicht aufrufen, die sich nicht im try-Kontext befindet

- Auf NULL prüfen.

- „pMP“ kann möglicherweise null sein

- „((NPage*)this)->pSysCfg_“ kann möglicherweise null sein

- Möglicherweise Deklaration im falschen Abschnitt.

- Datenelemente „D_FILE_1“ sind als „öffentlich“ deklariert

- Nicht konstante Argumente.

- Das Zeichenfolgenliteral „MCollection“ wird als Zeiger auf ein nicht konstantes Objekt an die Funktion „FixedBlockHeap“ übergeben

Viele Verstöße gegen bestehenden Code können Sie beiseite legen und in Ausfallzeiten beheben. Es ist jedoch wichtig, bei der Entwicklung von Code KEINE neuen Verstöße einzuführen, die als technische Schulden bezeichnet werden. Zum Beispiel, Parasoft C / C ++ test verfügt über Funktionen, mit denen Ingenieure das Rauschen filtern und sich auf die Behebung der kritischsten Verstöße gegen die statische Analyse konzentrieren können.

Dynamische Analyse

Während die statische Analyse den Quellcode als Text interpretiert und alle Schlussfolgerungen basierend auf der Parser-Ausgabe zieht, ohne eine einzige Anweisung auszuführen, Dynamic Application Security Testing oder DAST bietet eine andere Perspektive auf den Code. Es untersucht den laufenden Code und zeigt die Codeabdeckung, Angemessenheit und Qualität von Komponententests, Speicherlecks und andere potenzielle Schwachstellenprobleme.

Tipp Nr. 3: Seien Sie flexibel mit Ihrer Laufzeitumgebung

Der Begriff „eingebettet“ umfasst viele Geräte, von 8-Bit-MCU mit Kilobyte RAM und Flash bis hin zu 64-Bit-Multicore-CPU mit Gigabyte RAM und Hochgeschwindigkeits-SSD. Falls der tägliche Betrieb des Geräts nur minimale Speicher- und Verarbeitungsleistung erfordert, entscheiden sich Hersteller wahrscheinlich für Hardware, die nur auf ihre Bedürfnisse ausgerichtet ist, um Größen-, Gewichts- oder Kostenbeschränkungen zu berücksichtigen.

Obwohl sie in der Regel etwas Kapazität für Software-Updates und -Wartung lassen, ist dies möglicherweise immer noch unzureichend, wenn es um das dynamische Analysetool geht, das die Software instrumentiert, da der Prozess im Vergleich zum normalen Betriebsmodus sehr viel RAM und Speicherplatz zum Sammeln von Tests benötigt und Code-Coverage-Ergebnisse.

Wenn die Speichermenge auf dem Gerät zu gering ist, um Tests auszuführen und Codeabdeckung zu sammeln, ist die Zielplattform daher möglicherweise nicht zum Sammeln von Codeabdeckung für Einheiten- und Integrationstests geeignet.

Wenn Ihre Hauptzielplattform nicht standardmäßig unterstützt wird, suchen Sie nach gültigen Alternativen. Es könnte eine Schwesterplattform mit mehr Schnittstellen und Speicher geben, die von einem dynamischen Analysetool unterstützt wird, sodass Sie sie für Einheiten- und einige Integrationstests verwenden können. Eine weitere Alternative ist die Verwendung von Hardware-Simulatoren, die ARM Fast Models und QEMU ausführen.

Während das Ausführen von Tests auf der Zielplattform am wünschenswertesten ist, entscheiden sich Teams oft dafür, Einheiten- und einige Anwendungsintegrationstests auf der Workstation des Entwicklers wie Linux, Mac, Windows durchzuführen, um von einem schnelleren Entwicklungszyklus und einer größeren Anzahl von Tools zu profitieren für allgemeine Entwicklungsplattformen verfügbar. In diesem Fall müssen Sie Ihren eingebetteten Code portieren, um ihn mit einem Host-Compiler zu kompilieren, was einige Herausforderungen mit sich bringen kann.

Es gibt viele Compiler, Build-Tools, Frameworks und Methoden, um sie auszuführen. Dynamische Analysetools unterstützen einige gängige Build-Techniken mit internen Annahmen darüber, wie Entwickler sie anwenden könnten. Selbst wenn der Code portabel ist, benötigt das Projektteam daher höchstwahrscheinlich zusätzliche Zeit, um die Einstellungen eines dynamischen Analysetools abhängig von der Funktionsweise des Build-Systems des Projekts anzupassen.

Es wird dringend empfohlen, alle Anstrengungen im Voraus zu schätzen, um den besten Ansatz für die zukünftige Entwicklung und Unterstützung auf lange Sicht zu finden.

Tipp 4: Verlassen Sie sich nicht zu sehr auf automatisch generierte Testfälle

Moderne dynamische Analysetools generieren automatisch Sätze von Unit-Tests, um die Codeabdeckung zu erhöhen. Aber Werkzeuge sind eben Werkzeuge. Sie sind agnostisch gegenüber verschiedenen Szenarien, wie der Produktionscode verwendet werden soll, insbesondere wenn Sie versuchen, die Codeabdeckung zu erhöhen und die Grenze zwischen reinen Komponententests und Integrationstests zu überschreiten. Sie müssen die generierten Unit-Tests weiterhin manuell aktualisieren und sogar neue schreiben, da nur Sie wissen, was der Code tun soll, wenn es um positive und negative Testergebnisse geht.

Für eine Reihe ausgewählter Dateien in einem kritischen Bereich können automatisch generierte Komponententests in einem Bereich von 40 % bis 100 % für jede Datei abgedeckt werden. Aber im Durchschnitt für das gesamte Projekt können die Zahlen zwischen 25 % und 60 % variieren.

Darüber hinaus können automatisch generierte Unit-Tests, die nur Quellcode als Eingabe verwenden, oft perfekt auf fehlerhaftem Code ausgeführt werden. Die automatische Generierung sollte als gute Möglichkeit verwendet werden, den Prozess des Komponententests zu starten. Der Prozess der manuellen Erstellung von Testfällen verbessert die Qualität des Codes, da er eine zusätzliche Codeüberprüfung erzwingt und einen anderen Blickwinkel auf das Design bietet.

Tipp Nr. 5: Unterschätzen Sie nicht den Aufwand der Tool-Qualifizierung und -Validierung

Die FDA verlangt, dass jedes Werkzeug, das während der formalen Entwicklung verwendet wird, für die beabsichtigte Verwendung validiert wird, um sicherzustellen, dass es die erwarteten Aktionen ausführt und die richtigen Ergebnisse liefert. In der Regel handelt es sich dabei um ein spezielles Prüfprotokoll namens IUV (Intended Use Validation).

Branchenführende Anbieter von statischen und dynamischen Analysetools helfen bei der Erstellung der erforderlichen Verfahren und Dokumentation, was äußerst hilfreich ist, um Ihren Aufwand zu minimieren. Die Lösungen von Parasoft sind besonders wertvoll, weil sie einen großen Teil des Prozesses automatisieren. Wie bei jedem anderen generischen Paket möchten Sie vielleicht einen Teil Ihrer Bemühungen auf die Überprüfung und Anpassung von Dokumenten beschränken, um sie mit Ihren eigenen QMS-Verfahren zu synchronisieren. Das Tool Qualification Kit von Parasoft bietet beispielsweise eine Reihe von Testfällen, die in Ihrer Umgebung ausgeführt werden können, um die statischen und dynamischen Analysefunktionen zu validieren.

5 Tipps Zusammenfassung

Behandeln Sie Compiler-Warnungen als Fehler. Warnungen können später zu Fehlern für die neuere Version desselben Compilers werden. Warnungen bedeuten oft, dass der Compiler implizit etwas tut.

- Führen Sie statische Analysetools zu Beginn des Projekts aus und beheben Sie auftretende Probleme.

- Halten Sie den Code tragbar. Auch wenn Sie nicht vorhaben, Ihr Produkt auf eine andere Plattform zu portieren, ist dies möglicherweise in Zukunft eine Option. Auf der anderen Seite hilft dies auch dabei, Ihren Code sauber, wartbar und lesbar zu halten, was immer gut für die Überprüfung und weitere Unterstützung ist.

- Verlassen Sie sich nicht zu sehr auf automatisch generierte Testfälle, um die Codequalität zu verbessern.

- Unterschätzen Sie nicht die Notwendigkeit und den Aufwand, das Tool für seinen Verwendungszweck zu validieren.

Risikomanagement in der Softwareentwicklung für medizinische Geräte

Bei der Entwicklung von Software für medizinische Geräte ist das Risikomanagement ein kritischer Bestandteil des Prozesses. Software für medizinische Geräte ist oft komplex und muss innerhalb strenger Benchmarks funktionieren, um die Sicherheit und Effizienz von medizinischen Geräten zu gewährleisten. Daher ist es wichtig, potenzielle Risiken, die während des Entwicklungsprozesses auftreten können, zu identifizieren, zu analysieren und zu mindern.

- Effektives Risikomanagement bei der Softwareentwicklung für medizinische Geräte umfasst eine Reihe verschiedener Aktivitäten. Dazu können gehören:

- Identifizieren potenzieller Gefahren und Risiken im Zusammenhang mit dem Gerät und seiner Software.

- Bewertung der Wahrscheinlichkeit und Schwere der Risiken.

- Implementieren von Risikokontrollen, um Risiken zu mindern oder zu eliminieren.

- Überwachung der Wirksamkeit dieser Kontrollen im Laufe der Zeit.

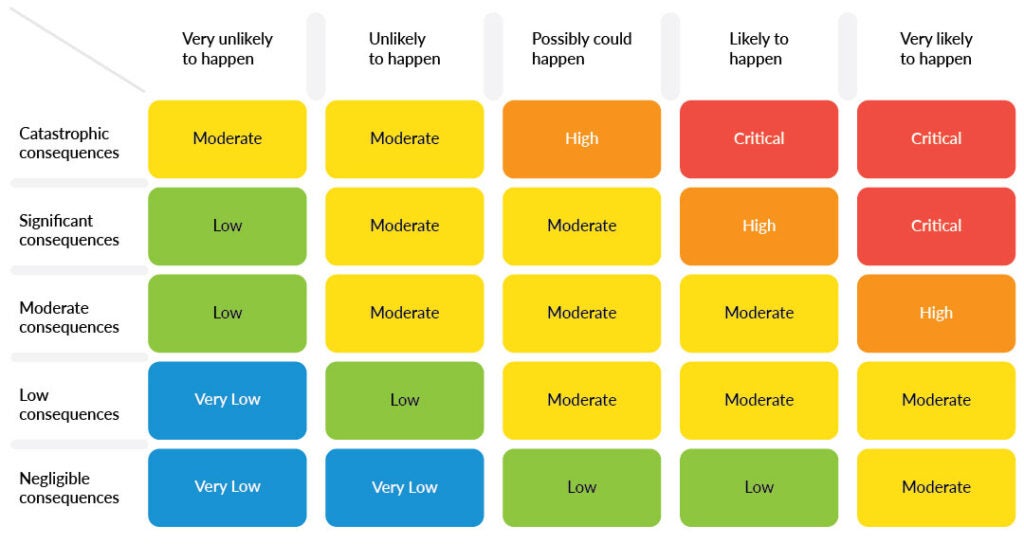

Darüber hinaus erfordert das Risikomanagement in der Softwareentwicklung für medizinische Geräte auch ein tiefes Verständnis der Schadenshöhe, die ein Fehler in der medizinischen Software verursachen kann. Dies kann durch eine Risikoindizierung erfolgen, die Risiken nach ihrem Schweregrad kategorisiert.

Im Kontext von Software für Medizinprodukte hilft die Erstellung eines Risikoindex bei der Bestimmung von Risikomanagementindikatoren, wie z. B. dem erforderlichen Test-, Verifizierungs- und Validierungsniveau, das an der Software durchgeführt werden sollte, bevor sie zur Verwendung freigegeben wird. Es kann auch dazu beitragen, den Ton für kontinuierliche Tests, Überwachung und Wartung anzugeben, die möglicherweise erforderlich sind, um die kontinuierliche Sicherheit und Effektivität der Software zu gewährleisten.

Die Bedeutung des Risikomanagements in der Softwareentwicklung für medizinische Geräte

Effektives Risikomanagement ist bei der Entwicklung von Software für medizinische Geräte von entscheidender Bedeutung. Bereits kleine Fehler oder Versäumnisse können schwerwiegende Folgen für Patienten im Gesundheitswesen haben. Daher ist es wichtig, potenzielle Risiken so früh wie möglich im Entwicklungsprozess zu erkennen und zu mindern.

Im Folgenden sind einige der Gründe aufgeführt, warum Risikomanagement bei der Entwicklung von Software für medizinische Geräte wichtig ist:

- Gewährleistet die Patientensicherheit. Fehler in der Software von Medizinprodukten können zu Gesundheitsgefahren führen. Ein effektives Risikomanagement hilft, potenzielle Risiken zu erkennen und zu mindern, bevor sie Patienten Schaden zufügen.

- Stellt die Einhaltung gesetzlicher Vorschriften sicher. Die Entwicklung von Software für medizinische Geräte unterliegt den regulatorischen Anforderungen, die von Aufsichtsbehörden wie der FDA und der EU MDR festgelegt werden. Die Einhaltung dieser Vorschriften ist unerlässlich, um Strafen zu vermeiden und die Wahrscheinlichkeit eines Produktrückrufs zu verringern. Es kann Hersteller von Medizinprodukten auch davor bewahren, für Schäden haftbar gemacht zu werden, die durch ihre Produkte verursacht werden, und sie vor rechtlichen und finanziellen Konsequenzen bewahren.

- Spart Zeit und Geld. Ein effektives Risikomanagement kann dazu beitragen, den Zeit- und Kostenaufwand für die Bearbeitung von Produktproblemen und rechtlichen Schritten zu reduzieren. Die frühzeitige Erkennung von Risiken im Lebenszyklus der Softwareentwicklung kann verhindern, dass Probleme später auftreten, und Verzögerungen bei der Produkteinführungszeit verhindern.

- Steigert den Ruf. Kein Hersteller von Medizinprodukten möchte einen schlechten Ruf riskieren, da ein angeschlagener Ruf die Erfolgschancen beeinträchtigen kann. Ein effektives Risikomanagement trägt dazu bei, zu zeigen, dass sich der Hersteller der Patientensicherheit und Produktqualität verpflichtet fühlt, was den Ruf eines Unternehmens verbessern kann.

Schlüsselelemente des Risikomanagements in der Softwareentwicklung für medizinische Geräte

Die Durchführung des Risikomanagements bei der Softwareentwicklung für medizinische Geräte kann kompliziert sein. Es gibt jedoch Schlüsselelemente, die Entwicklern von Software für medizinische Geräte und Qualitätssicherungstestern als Leitfaden dienen können. Hier sind fünf davon.

- Beginnen Sie mit der Risikoidentifikation. Der erste Schritt des Risikomanagements besteht darin, potenzielle Risiken zu identifizieren, die mit dem Softwareentwicklungsprozess für medizinische Geräte verbunden sind. Dies kann durch eine gründliche Analyse des Softwaredesigns, der Entwicklung und des Testprozesses erfolgen. Mögliche Risiken können Softwarefehlfunktionen, Datensicherheitsverletzungen und Hardwareausfälle umfassen.

- Führen Sie eine Risikobewertung durch. Sobald Risiken identifiziert wurden, besteht der nächste Schritt darin, den Schweregrad und die Wahrscheinlichkeit jedes Risikos zu bewerten. Dabei werden Faktoren wie die Schwere des Risikos, die Eintrittswahrscheinlichkeit des Risikos und seine möglichen Folgen berücksichtigt.

- Entwicklung von Maßnahmen zur Risikominderung und -kontrolle. Ziel ist es an dieser Stelle, Risikominderungsstrategien zu entwickeln, um identifizierte Risiken zu reduzieren oder zu eliminieren. Dies kann die Neugestaltung der Software, die Implementierung von Sicherheitsfunktionen oder die Bereitstellung von Benutzerschulungen umfassen. Die Entwickler könnten auch Maßnahmen zur Risikokontrolle entwickeln, um die identifizierten Risiken zu minimieren oder zu eliminieren, indem sie Maßnahmen wie die Neugestaltung der Software, die Implementierung zusätzlicher Sicherheitsfunktionen oder die Entwicklung von Benutzerhandbüchern und Schulungsprogrammen für das Gerät ergreifen.

- Überwachen Sie die Risiken. Die Überwachung der potenziellen Risiken in Medizingerätesoftware sollte ein Kontinuum sein. Das bedeutet, dass es auch nach der Einführung von Strategien zur Risikominderung und -kontrolle entscheidend ist, die Risiken während des gesamten Lebenszyklus der Softwareentwicklung zu überwachen. Dies kann ein kontinuierliches Testen und Bewerten der Software umfassen, um sicherzustellen, dass sie weiterhin wie beabsichtigt funktioniert und keine neuen Risiken birgt.

- Dokumentieren Sie die Risiken. Es ist wichtig, alle Risikomanagementaktivitäten zu dokumentieren, einschließlich Risikobewertungen, Risikominderungsstrategien und laufender Überwachung. Diese Dokumentation ist entscheidend, um die Einhaltung gesetzlicher Vorschriften nachzuweisen und sicherzustellen, dass Risiken während des gesamten Softwareentwicklungsprozesses effektiv gehandhabt werden.

Zusammenfassung

Risikomanagement ist ein entscheidender Aspekt bei der Entwicklung von Software für medizinische Geräte. Die statische und dynamische Analyse medizinischer Geräte sind zwei der besten Methoden, um Risiken in Software für medizinische Geräte zu bewerten.

Mit statischen und dynamischen Analysen können Entwickler von Software für medizinische Geräte potenzielle Risiken frühzeitig erkennen, Schäden für Patienten verhindern, die Einhaltung gesetzlicher Vorschriften sicherstellen, Zeit sparen und Software entwickeln, die weniger anfällig für Cyberangriffe ist.

Glücklicherweise bietet Parasoft ein umfassendes Set an Lösungen zur Automatisierung von Softwaretests, die verschiedene Best Practices für das Testen medizinischer Geräte unterstützen C / C ++, Javac und .NET Anwendungen. Diese Tools verbessern nachweislich die Sicherheit, Zuverlässigkeit und Benutzerfreundlichkeit von Software für medizinische Geräte.

Leitfaden für CI/CD für Medizingeräte-Software-DevOps

„MISRA“, „MISRA C“ und das Dreieckslogo sind eingetragene Marken von The MISRA Consortium Limited. ©The MISRA Consortium Limited, 2021. Alle Rechte vorbehalten.